●Webサーバ(apache)の設定ファイルの編集

●ネームベースのバーチャルホスト設定

ネームベースバーチャルホストは、同一IPアドレスに対しホスト名が異なるサービスを提供する方法です。下記では、ホスト名がwwwとwww_otherとして 設定しています。

●/etc/pki/tls/misc/CA をインストールする方法

参考URL:https://blog.apar.jp/linux/14087/

Rocky 9等では、認証局(CA)を容易に構築するためのスクリプト「/etc/pki/tls/misc/CA」がインストールされなくなりました。

そのため Rocky 9等でプライベート認証局を構築する場合は、opensslコマンドを利用する必要があります。

今回は、Rocky 9等に「/etc/pki/tls/misc/CA」をインストールする方法を記載しました。

最も簡単な方法は、CentOS 7の「/etc/pki/tls/misc/CA」を、Rocky 9等にコピーするだけです。

CentOS 7の環境が無い場合は、以下の手順で「/etc/pki/tls/misc/CA」をインストールすることができます。

適当な作業用ディレクトリを作成して、そこに移動します。

●CA認証局の構築

CA認証局等の有効期限を10年に変更します。

CA秘密鍵:/etc/pki/CA/private/cakey.pem

CA証明書:/etc/pki/CA/cacert.pem

CA認証局再作成時に下記のようなエラーが表示さされる場合があります。

●セキュア(SSL)なWebサーバの構築(オレオレ証明書)

SSLサーバではアクセス時に最初にSSLの認証シーケンスが走ります。しかし、その時点ではApacheはアクセスしてきたホスト名が分からないため、証明書の交換は先頭のバーチャルホストのデータを元に行われます。従って、ネームベースのバーチャルホストでは、SSLは一つのバーチャルホストしか扱えません。

mod_sslをインストールします。

サーバ用秘密鍵を作成します。

作成した各種鍵を確認します。

・秘密鍵の確認

なお、アクセスして「セキュリティの警告」ウィンドウが表示されたら、「証明書の表示」ー「証明書のインストール」を行えば、以降、「セキュリティの警告」ウィンドウは表示されなくなります。

●Let's Encrypt証明書の設定(Snapd)

参考URL:CentOS8.2でSSL証明書(Let's Encrypt)をセットアップする手順

参考URL:SSL 証明書を取得する (Let's Encrypt)

参考URL:Let’s EncryptによるSSLサーバー証明書の取得、自動更新設定(2021年3月版)

「EPELを利用するための設定方法」を参照してEPELを利用できるようにします。

EPELからsnapdをインストールします。

Snapコマンドの基本操作は下記のとおりです。

下記作業は、Apache httpdやNginxなどのWebサーバが稼働していることが前提となります。

また、インターネット側から、作業を実施するサーバ(証明書を取得したいFQDNのサーバ)の80ポート宛てにアクセス可能であることも前提となります。

取得済みの証明書をまとめて更新する場合、renewサブコマンドを使用します。

有効期限が30日未満の証明書が全て自動で更新されます。

有効期限の残り日数に関わらず更新したい場合、--force-renewを合わせて指定します。

ただし、Snapdからインストールしたcertbotクライアントであれば、更新の手動実行は必要ありません。更新は自動で実行されます。

(2021.7.12現在、自動で更新されたかどうかは未確認)

(2021.10.28現在、自動更新されたことを確認できました)

証明書取得のための動作確認は下記のようにします。

Snapdからインストールしたcertbotクライアントの起動時刻変更

参考URL:【簡単】Let’s Encryptの自動更新をcronなしで実現しよう

参考URL:Certbot を自動的に更新するタイマーを設定する。

napdからインストールしたcertbotクライアントは1日2回自動起動するように設定されていますが、起動時刻があまりにも近い時刻でした。

Let's Encryptからの警告メール

Let's Encrypt証明書(Snapd)期限切れ19日前に下記のようなメールが来ていました。

証明書の有効期限を確認します。

その後、手動で更新できるか確認しましたがエラーを表示し更新できませんでした。

SSL証明書が更新できない

参考URL:certbot(LetsEncrypt)でエラー/Invalid response from

結論から言うと原因は2つあったように思われます。

以下は実際に作業した内容です。

今回の作業でwebrootが/usr/share/nginx/・・・となっていますが、実際にはApacheで動作させており今後Nginxを立ち上げる予定であるため、ApacheのDocumentRootを変更しています。

手動で強制的にSSL証明書を更新します。

有効期限が30日未満でしたが、SSL証明書の更新ができませんでした。

https://www.bigbang.mydns.jp/.well-known/acme-challenge/・・・へのアクセスが「404 Not Found」だったので、ディレクトリ作成後、httpd.confも変更しました。

原因が不明なので、下記を実行し強制的にSSL証明書を更新しました。

各証明書を保存しているフォルダ内を確認します。

更新したSSL証明書を読み込ませるため、Apacheを再起動します。

証明書の有効期限を確認します。

下記はうまく更新できない時の有効期限です。

LetsEncryptの自ドメインの設定ファイル(/etc/letsencrypt/renewal/<ドメイン名>.conf)を確認します。

下記はSSL証明書を正常に更新できなかった時の設定ファイルの内容です。

webroot_pathと[[webroot_map]]に違いがありました。

新たに作成された設定ファイルにはpost_hookがありませんでしたので、追記しました。

更新した時のログを確認します。

下記は更新がうまく行かない時のログです。

snapのタイマーは下記のように設定されています。

明らかに更新動作が異常だった時と違っています。

手動更新できるかどうかも確認してみます。

SSLサーバの移行

Certbotのインストール後、下記フォルダを旧サーバから新サーバにコピーします。

CentOS Stream 8からRocky Linux 9への移行時にエラーに関する事項を追加 ---ここから---

CentOS Stream 8からRocky Linux 9への移行時にエラー

下記のようなエラーとなりました。

他方のディレクトリも可らでしたので、旧サーバからコピーしました。

証明書の有効期限が30日以上ある場合、renewサブコマンドでは更新できません。

archiveフォルダの各証明書が最新版になっていることを確認します。

/ not root-owned 1000:1000

月に一度、SSL証明書を自動的に更新するようにcron monthlyで動作させています。

ところが、下記のようなエラーメールが届いていました。

●Let's Encrypt証明書の設定

参考URL:CentOS 7 + Apache 2.4 に Let's Encrypt の証明書を導入する手順

Certbotクライアントのインストール

CentOS 7用のCertbotクライアントは、EPELリポジトリからインストールできます。

EPELリポジトリのインストールについてはこちらを参照してください。

SSL/TLS証明書の作成

Apache httpdのDocumentRootが/var/www/htmlに設定されていると仮定して話を進めます。

下記のようにオプションを指定してcertbotコマンドを実行します。-dオプションには、証明書を発行するサーバーのドメインを、-wにはDocumentRootのパスを指定します。

Apache 2.4の設定

SSL/TLSサーバー証明書が作成できましたので、Apache 2.4に設定を追加します。ssl.confのSSLCertificateFile、SSLCertificateKeyFile、SLCertificateChainFileにそれぞれ設定します。

これで Let's Encrypt での証明書の設定は終了です。

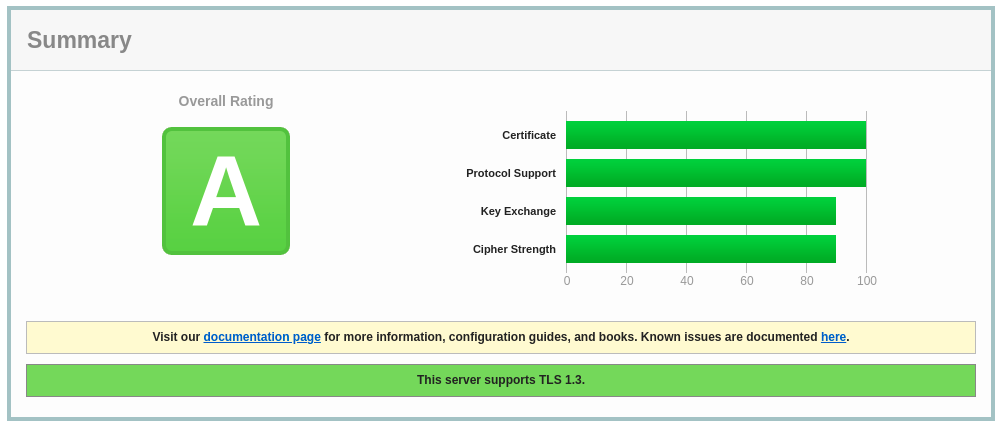

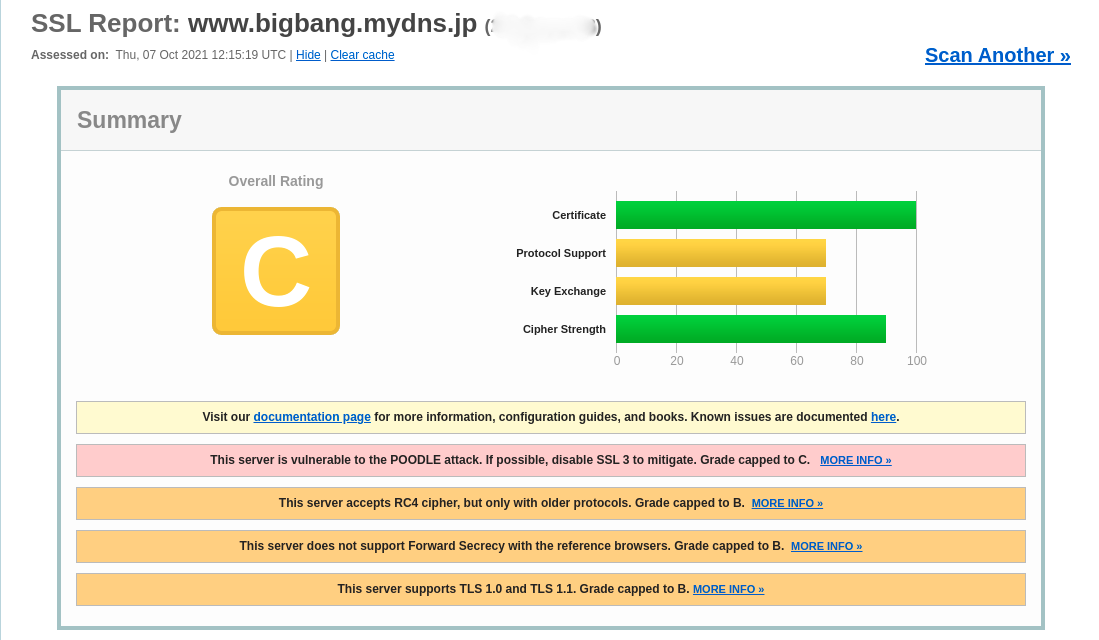

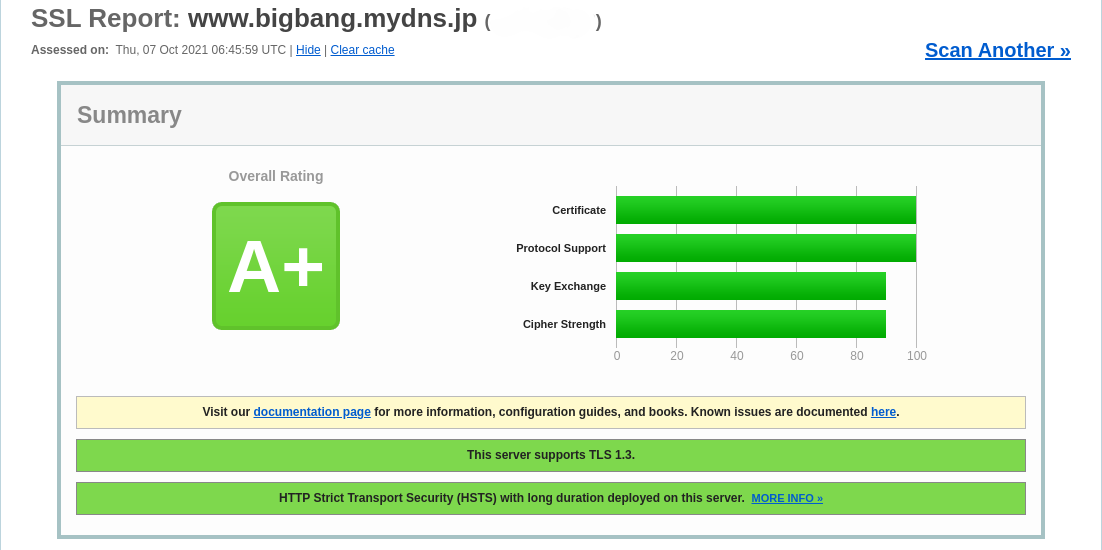

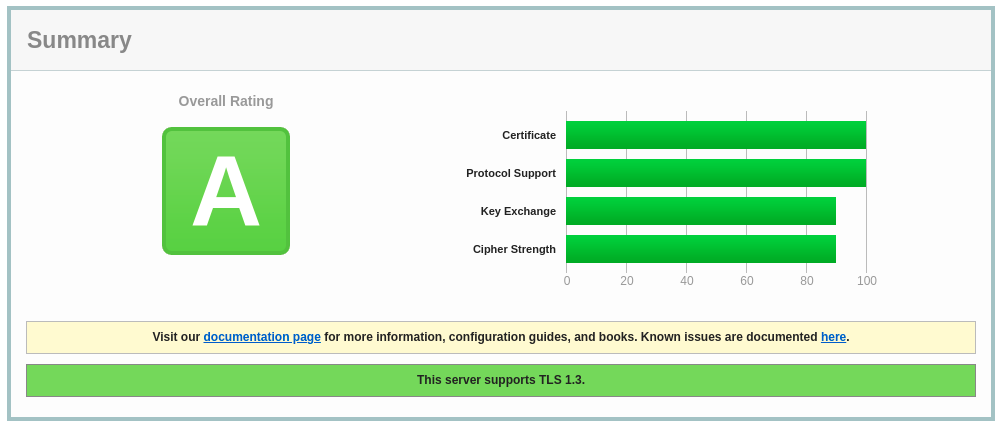

SSL Server TestでA+評価となることを確認します。

証明書の更新設定

※その3を推奨

※その2を推奨

Let's Encryptが発行する証明書の有効期限は90日間と短いので、自動更新されるように設定します。

証明書の更新設定(その2)

参考URL:Webサーバー間通信内容暗号化(Apache+mod_SSL+Certbot)

Let's Encryptが発行する証明書の有効期限は90日間と短いので、自動更新されるように設定します。

SMTPサーバー及びIMAPサーバーで証明書を利用していない場合、下記スクリプトの「SMTPサーバー設定再読込み」及び「IMAPサーバー設定再読込み」は削除して問題ありません。

こちらのスクリプトは certbot でのSSL証明書自動更新用です。

Snapd用は下にあります。

テキスト表示

こちらのスクリプトは Snapd でのSSL証明書自動更新用です。

証明書の更新設定(その3)

参考URL:let's Encryptの証明書更新 CentOS7編

これまでCentOS 7上でcertbotを利用し、更新用スクリプトをcronで起動する方法でSSL証明書を月に一度更新するようにしてきました。

CentOS 7をはじめとして、パッケージでcertbotをインストールするようなディストリビューションでは、certbotと一緒に証明書を更新するための設定ファイルが一緒に配布されている、そうです。

中途半端な設定をスクリプトで記載することなく、証明書を更新する仕組みが用意されていました。

インストールされているcertbotのパッケージを確認します。

.timerは、crontabではなく、systemctlの機構を使ってサービスを定期実行するための設定ファイルです。

この設定ファイルを有効することにより証明書が自動更新されるようになります。

証明書更新後にApacheを再起動するには下記のようにします。

仮想IP構成によるWebサーバ冗長構成の対応

Webサーバが仮想IPにより冗長構成されている場合、他方にSSL証明書をコピーし、証明書の最新版に対しリンクを張っておく必要があります。

これに対処するため、コピーはlsyncd及びrsyncにより、リンクの張り直しはcron.weeklyで対応しました。

lsyncd、rsync及びcron.weeklyの内容は下記の通りです。

●Let's Encrypt証明書のunauthorized

下記のようなメールが来ていました。

参考URL:certbot(LetsEncrypt)でエラー/Invalid response from

参考URL:自宅サーバを作ろう

参考URL:Let's Encrypt certbot renewで躓いた話

もしかしたら、この影響のため証明書の更新が出来なかったのかもしれません。

1週間後に再確認したいと思います。

問題が発生した当日の夜にインターネット側からのHTTPアクセスを証明書の更新cronが動作するサーバに変更したところ、正常に更新されました。

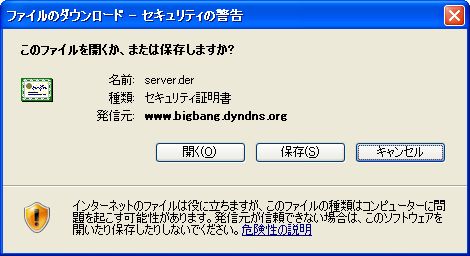

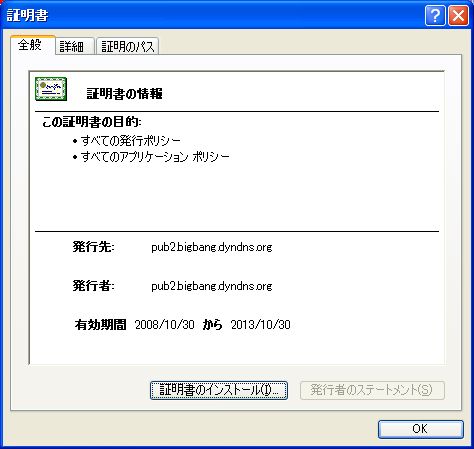

●サーバ証明書のインストール方法

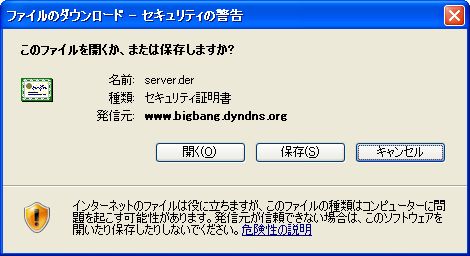

上記の「セキュリティの警告」が表示される前に証明書をインストールする方法を紹介します。

まず、証明書をderファイルにしてダウンロードできる場所に保存します。

IEの場合、下記のようなウィンドウが表示されるので「保存」をクリックします。

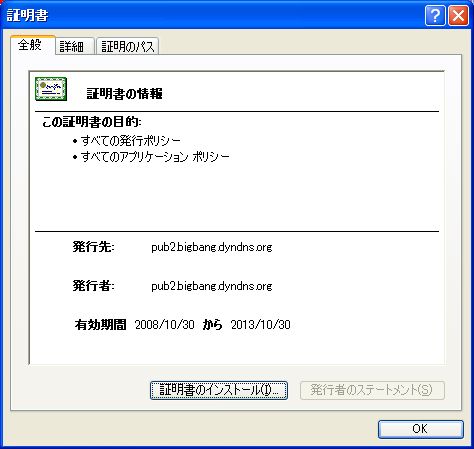

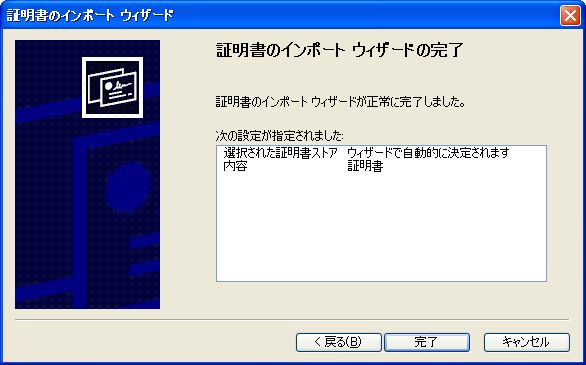

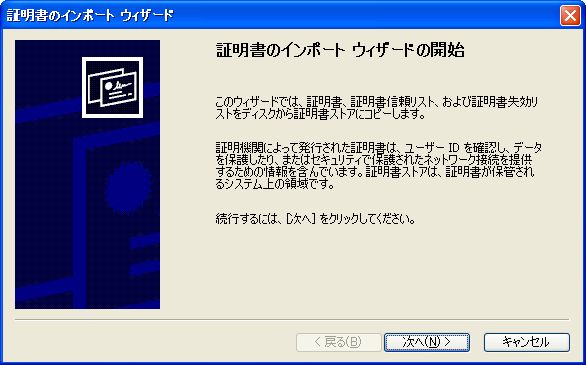

「全般タブ」で「証明書のインストール」をクリックします。

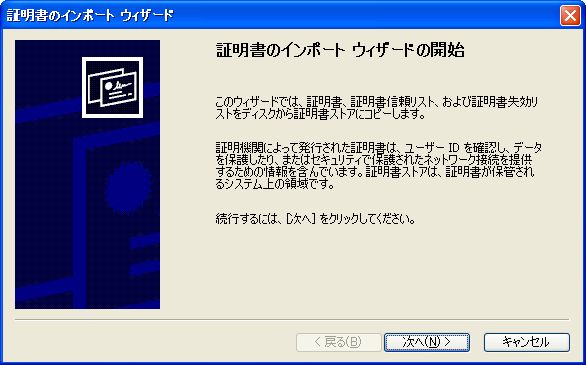

「次へ」をクリックします。

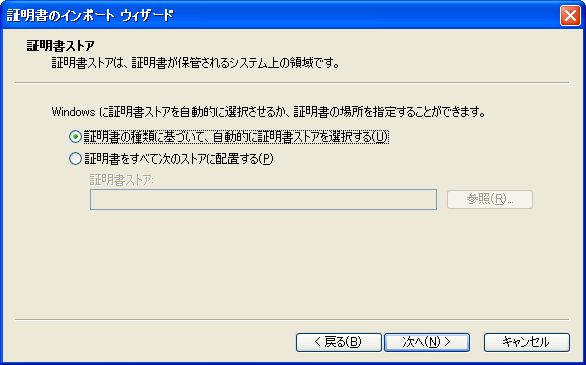

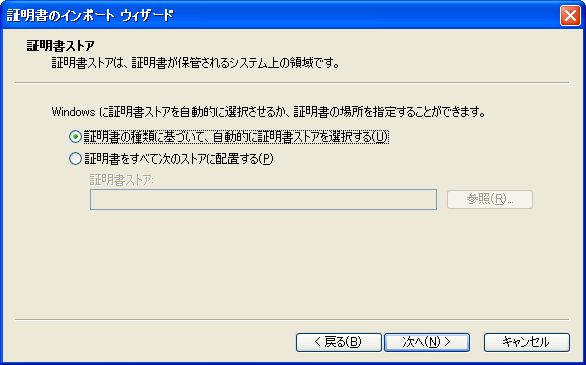

デフォルトで選択されている状態のまま「次へ」をクリックします。

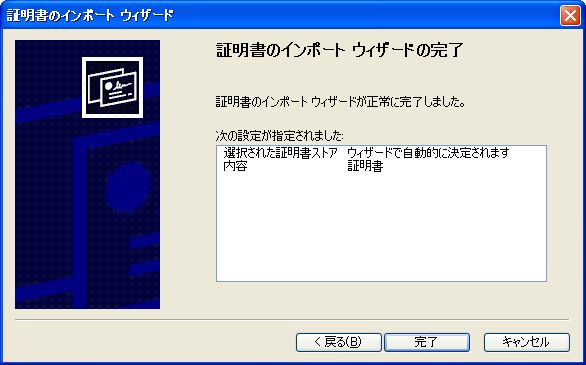

「完了」をクリックします。

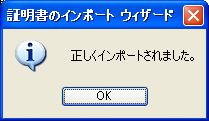

「OK」をクリックします。

●サーバ証明書のインストール方法(Windows 7 IE10編)

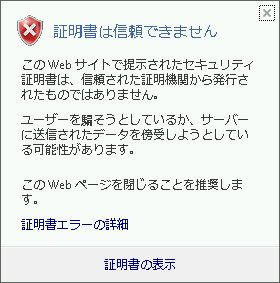

自己証明書だとセキュリティが向上したIE 10やIE 11等にインストールすることが出来ません。

その対応策が分かりましたので、記載します。

まず、IEを起動します。

[ツール]ー[インターネットオプション]ー[セキュリティ]タブを選択します。

[インターネット]ゾーンを選択し、[保護モードを有効にする]のチェックを外します。

「現在のセキュリティ設定では、コンピュータが危険にさらされます。」というウィンドウが表示されますが、[OK]をクリックします。

[インターネットオプション]の[OK]をクリックします。

IEを再起動します(うまくいかない場合は、OSを再起動)。

IEを起動すると「保護モードはインターネットのゾーンで無効になっています」とウィンドウが表示されますが、「×」を押して消します(放っておいても消えます)。

webdavで接続したい、URL(例:https://www.bigbang.mydns.jp/)を記載して接続します。

「この Web サイトのセキュリティ証明書には問題があります。」と表示されますのが、「このサイトの閲覧を続行する (推奨されません)。 」をクリックします。

すると、下記のように証明書が信頼されていない場合に赤くなる箇所の「×」をクリックします。

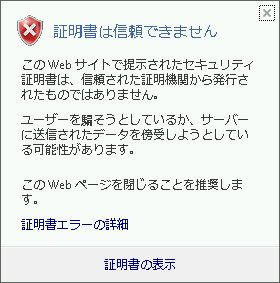

「証明書は信頼できません」のウィンドウ下部の「証明書の表示」をクリックします。

すると、証明書の情報を示すウィンドウが表示されます。[証明書]ウィンドウー[全般]タブー[証明書のインストール]をクリックします。

[証明書のインストールウィザード]ウィンドウで[証明書のインストールウィザードの開始]で[次へ]をクリック、[証明書ストア]で[証明書をすべての次のストアへ配置する]を選択し、[信頼されたルート証明書]を選択、[次へ]をクリック、[証明書のインストールウィザードの完了]で[次へ]をクリック、[セキュリティ警告]が表示されますが[はい]をクリックして証明書をインストールします。[正しくインポートされました]と表示されます。[証明書]ウィンドウの[OK]をクリックし、ウィンドウ閉じます。

該当ページを一旦閉じて、再度開いても証明書の問題は発生しなくなります。

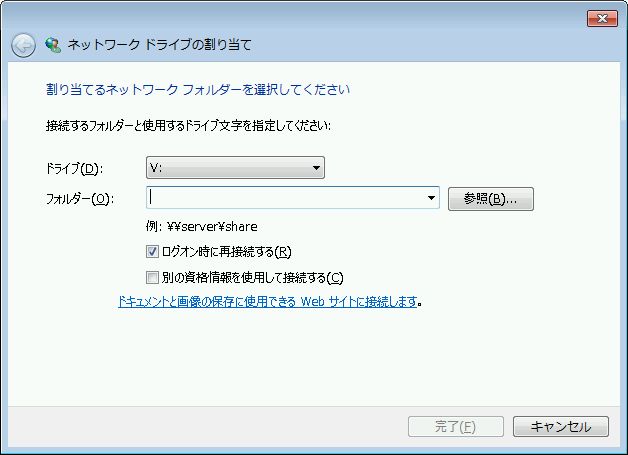

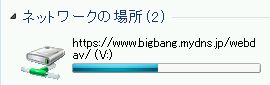

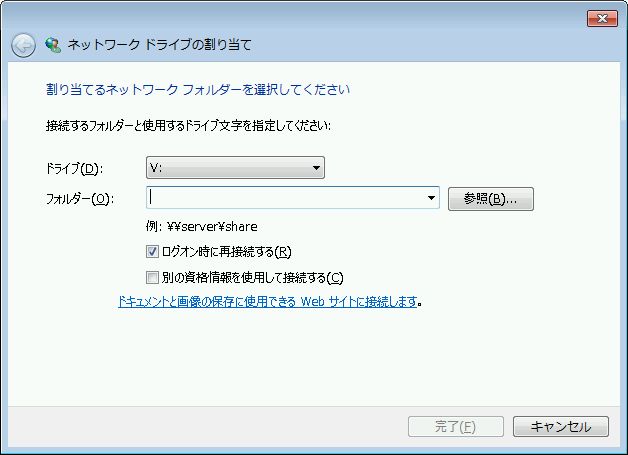

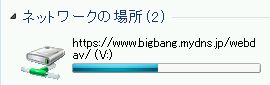

Windows 7で[コンピュータ]を開きます。[ネットワークドライブの割り当て]をクリック、ドライブレター(下図では「V:」)を選択、フォルダにwebdavとして接続するフォルダを記載(例:https://www.bigbang.mydns.jp/webdav/)します。[別の資格情報を使用して接続する]にチェックを入れ[完了]をクリックします。

webdavにアクセスするための、ユーザ名とパスワードを聞いていきますので入力します。問題なく接続できれば、ネットワークドライブを割り当てたアイコンが表示されます。

以上で設定は完了です。OS再起動後も問題なく接続できるようになりました。

最後に[保護モードを有効にする]をクリックして、IEの状態を元に戻します。

●webdavの設定

今回はSSL経由でのwebdavを構築します。

また、webdavへのアクセスはBASIC認証を用いることとします。

「https://www.bigbang.mydns.jp/webdav/」というURIでアクセス出来るようにします。この際、LocationディレクティブとDAVディレクティブを使用します。アクセス時には「davaccount」を使用します。

また、webdav用のホームディレクトリ(/home/test)を作成し、さらにwebdavディレクトリを作成します。

バーチャルホストの設定を参照してください。

cadaverは、ここからダウンロード出来ます。

参考URL:webdav by hand

こういう方法があるとは知りませんでした。

参考URL:curl コマンド

クライアントからアクセスできるかも動作確認しよう。Windows XPの場合は、[マイネットワーク]−[ネットワークプレースを追加]をクリックし表示される[ネットワークプレースの追加ウィザード]でWebフォルダを作成してアクセスします。サービスプロバイダの指定では[別のネットワークの場所を選択]を選び、インターネットのアドレスとしては「https://www.bigbang.mydns.jp/webdav」を入力します。認証ダイアログが表示されたら、登録したアカウント名とパスワードを指定します。[このネットワークプレースの名前を入力してください]では初期値をそのまま使っても良いし、わかりやすいものに変更しても良いです。

●PROPFIND /webdav/ HTTP/1.1" 405

WebDAVが動作しているサーバからの接続は問題ありません。

イントラにある別端末から接続できない、インターネットから接続できない状態で、接続失敗時には下記のようなログが記録されます。

クラスタの設定で仮想IPを割り当てており、そのIPアドレスに対しWebDAVを接続させるように設定していました。

hostsの設定を実IPアドレスに変更したところ問題なく接続できるようになりました。

まさか、仮想IPが原因だとは全く思いませんでした。

●ApacheとPHPの連携(CentOS Stream 8)

参考URL:CentOS 8のApache環境にPHP 7.2をインストールして使えるようにする手順

概要

CentOS 8ではApache httpdのバージョンがCentOS 7の「2.4.6」から大きく変更されて「http/2」が利用できる「2.4.37」が採用されています。

Apache HTTP Server 2.4.37では、mod_sslに「OpenSSL 1.1.1」および「TLS 1.3」のサポートが追加されました。

「TLS 1.3」は「1.2」と取り扱い方が異なる部分があり、設定やクライアントの変更が必要になる場合があるといわれています。

その他にもHTTP/2関連の機能強化、安定性の向上などが施されています。

また、PHPでもCentOS 7まで利用されていた5.4系ではなく7.2系が採用されています。

インストールに関連する違いとしてはApache httpdがデフォルトで「eventMPM」に対応していることです。

そのため、PHPのインストールと設定手順がCentOS 7とは大きく異なります。

MPM

参考URL:Apache2.4のMPM prefork/worker/eventの違いを理解する

RHEL 8.0(CentOS 8.0)からは、Apache HTTP Server(以下Apache)のデフォルトマルチプロセッシングモジュール(以下、MPM)がpreforkからeventに変更になったようです。

ApacheではMPMを使用することで、同時の複数リクエストに対処するようになりました。

Apache 2.4系で選択できるMPMには以下の通りです。

CentOS 8ではApache httpdをパッケージでインストールした場合、デフォルトではeventMPMモジュールが読み込まれるように設定されています。

eventMPMでPHPを導入するためにはCGIモードで動作する「php-fpm」のインストールと設定が必要になります。

PHPのインストール

現在、有効になっている PHP のバージョンを確認します。

php:8.0インストール時の状況は下記のようです。

php74 clientの動作確認

PHPはウェブサーバー以外に「CLI」(Command Line Interface:コマンド入力用インターフェイス)から動作させることも可能です。CLI用に用意された"php"コマンドを使ってPHPのバージョンを確認してみます。"-v"オプションを付けて以下のように実行します。

php-fpmの設定

php-fpm(FastCGI Process Manager)はPHPスクリプトをCGIとして動作させるためのパッケージです。

PHPには「モジュール版」と「CGI版」があり、古いバージョンのApacheで利用されるものはモジュール版になります。「php-fpm」はCGI版で、FastCGIは通常のCGIよりパフォーマンスの向上が見込めるものになります。モジュール版と比較して、高負荷なサイトでのパフォーマンスアップを期待できます・・・、ということです。

php-fpmの設定は/etc/php-fpm.d/以下にある「www.conf」ファイルで行います。www.confの設定変更前に、ファイルをバックアップしておきます。

php.iniの変更

PHPの設定は/etc/以下にあるphp.iniファイルで行います。php.iniの設定変更前に、既存のファイルをバックアップしておきます。

動作確認

コマンドラインからphpコマンドを利用してPHPの動作を確認します。

ブラウザでのPHP動作確認

ブラウザでPHPの動作を確認するために利用するファイルを作成します。

●Apacheの動作確認

Webページ表示確認

CGI確認

CGIで簡単なテストページを表示してみます。

もし、内容が表示されてしまう場合は/etc/httpd/conf/httpd.confのAddHandler cgi-script .cgiがコメントアウトされているか確認してください。

確認後、削除します。

SSI確認

SSIで現在日時を表示してみる。

SSIテストページが表示されない場合は、●SSIが有効にならないを参照してください。

.htaccess確認

.htaccessでDirectoryIndex(ファイル名を省略した場合に表示されるページ)をindex.htmlからindex.shtmlに変更してみます。

PHP確認

PHPで簡単なテストページを表示してみます。

表示されない場合は、/etc/httpd/conf.d/php.confの下記の行が有効になっているか確認してください。

Webサーバの確認後始末

上記の確認で作成したテスト用ページ等を全て削除します。

●PostgreSQLとの連携確認

PostgreSQLデータベース設定を参照してください。

●MySQLとの連携確認

MySQLデータベース設定を参照してください。

●Webサーバのログファイル

通常は/var/log/httpd/access_logと/var/log/httpd/error_logに出力されます。

SSL経由の場合は、/var/log/httpd/ssl_access_logと/var/log/httpd/ssl_error_logに出力されます。

●ユーザごとのWebディレクトリ公開

参考URL:ユーザ毎のウェブディレクトリ

参考URL:Apache httpd : ユーザのホーム領域を有効にする

ユーザごとのWebの公開

userdir.confを下記のように変更します。

apacheでユーザのホームページを公開するには、ユーザのホームディレクトリのアクセス権をあらかじめ下記のように変更しておく必要があります。

<Directory "/home/*/public_html"> 〜 </Directory> の記載方法を間違えると、ブラウザでindex.htmlを表示させた時に「Internal Server Error」と表示されることがありますので注意が必要です。

ユーザディレクトリ追加

既存ユーザの場合、スクリプトで一括してユーザディレクトリを作成するようにします。

Webを公開するユーザの追加。ただし、SSHによるリモート接続はできないようにする場合。

Webを公開するユーザの追加。ただし、SSHによるリモート接続をできるようにする場合。

ユーザごとのCGIの確認

Perlの設定

ユーザディレクトリでCGIが動作するか確認します。

もし、内容が表示されてしまう場合は/etc/httpd/conf/httpd.confのAddHandler cgi-script .cgiがコメントアウトされているか確認してください。

SSIの確認

現在時刻を表示させます。

.htaccessの確認

.htaccessでDirectoryIndex(ファイル名を省略した場合に表示されるページ)をindex.htmlからindex.shtmlに変更してみます。

http://www.bigbang.mydns.jp/~user1/にアクセスしてindex.shtmlが表示されれば完了です。

PHPの確認

PHPで簡単なテストページを作成して表示してみます。

最後に上記で作成したファイルを削除します。

●特定ディレクトリにアクセス時のみhttpsにリダイレクトする設定

参考URL:特定ディレクトリのみ共有SSL化する.htaccess設定

http://www.bigbang.mydns.jp/redmine/とアクセスすると、https://www.bigbang.mydns.jp/redmine/にリダイレクトさせるための設定方法です。

●常時SSL化の設定準備

参考URL:How to enable mod_rewrite on Apache on CentOS

モジュールが存在しているかどうか確認します。

モジュールの設定場所を確認します。

●常時SSL化の設定

参考URL:よく使うhtaccess

Googleカスタム検索での設定がよくわからないためhttp://www.bigbang.mydns.jp/、http(s)://bigbang.mydns.jp/となってしまう対策としてリダイレクト機能を使用することにしました。

インターネット上では.htaccessの設定でhttpsへのリダイレクトができるらしいとの記載がありましたので早速試してみました。

.htaccessが利用不可なのかと思い、.htaccess確認を実施したところ設定したindex.htmlにリダイレクトしました。

いろいろ調べてみるとrewrite.confを設定することによりリダイレクトできる記事を見つけました。

参考URL:apacheでhttpへのアクセスをhttpsへ自動リダイレクトする

参考URL:Apacheのmod_rewriteモジュールの使い方を徹底的に解説

下記のように設定したところ、リダイレクトされるようになりました。

正常にリダイレクトされていれば下記のような結果になります。

インターネットからの接続時のURLとイントラネットからの接続時のURLが異なるため、上記の設定だけでは切り分けができず全て上記で設定したURLでの接続となってしまいました。

これでは内部での監視状態で異常となってしまう(Xymonでhttpへのアクセスが「http://serverA.bigbang.dyndns.org/ - Moved Permanently」の警告表示)ため実施し、下記のような設定に変更しました。

●HSTSの設定

参考URL:HSTS (HTTP Strict Transport Security) の導入

参考URL:HSTSとは?推奨される理由とプリロードリスト登録方法

TLS暗号設定ガイドラインを参照して、HTTP Strict Transport Security(HSTS)を設定します。

現在のWebサーバの設定では、HSTSの設定が可能である場合、有効にすることを推奨しています。

HSTSの詳細は、TLS暗号設定ガイドラインの「7.4.1 HTTP Strict Transport Security(HSTS)の設定有効化」を参照してください。

Webサーバを常時SSL化しても、常時SSL化未対応だった頃のリンクからの接続は、そのURLへのアクセスをhttpからhttpsに変更してもらわない限りhttpでの接続となります。

また、URL直打ちでもhttp接続の可能性があります。したがって、常時SSL化設定をすることによりhttp接続を全てhttpsへリダイレクトすることができます。

しかし、常時SSL化の設定でも最初に一度はhttp接続してしまいます。

一方、HSTSは一度サイトを閲覧すれば、2回目以降はhttpsに直接接続するようになりセキュリティが高まります。

それでもなお、1回目の接続は残念ながら一旦http接続されてしまいます。

そこで、初回訪問時からhttpsに直接アクセスさせるための機能が、HSTS preload(HSTSプリロード)です。

それでは、まず、ApacheでHSTSを設定します。

各サーバの設定方法は、TLS暗号設定 サーバ設定編に記載されています。Apacheの場合、「5. HTTP Strict Transport Security 5.1. Apacheの場合 (HSTS)の設定方法例」に記載されています。

HSTS preloadの対応方法

参考URL:3分で出来るHSTSプリロードの設定方法 – 常時SSL化後に必ず行うべき設定

HSTSプリロード設定は、対象のサイトが既に常時SSL化されていることが前提となります。

登録条件を記載しておきます。

HSTSが設定されたサイトの不具合でhttps接続できない場合の対応方法

参考URL:HSTS が原因で、ウェブサイトが勝手にhttps接続しないようにする

上記のサイトを見て、ナルホドなって思いましたのでメモしておきます。

これを解消するためにHSTSを停止させるためには、WebサーバでStrict-Transport-Securityヘッダのmax-age=0を指定します。上記のように Strict-Transport-Securityヘッダそのものを削除すると、ユーザがブラウザでbigbang.mydns.jpドメインへのアクセスをHSTSを使わないように設定変更する以外は方法がありません。

chromeで特定のドメインのHSTS設定を削除する方法

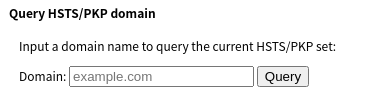

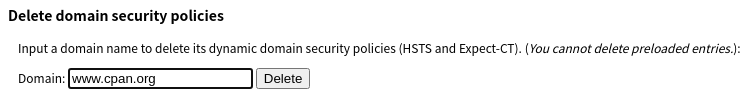

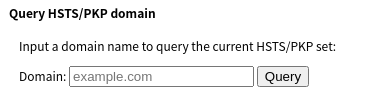

アドレスバーに「chrome://net-internals/#hsts」と入力します。

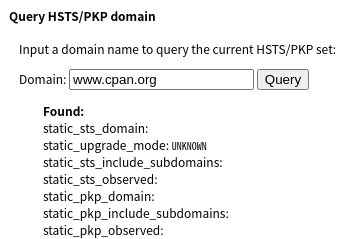

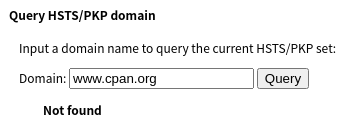

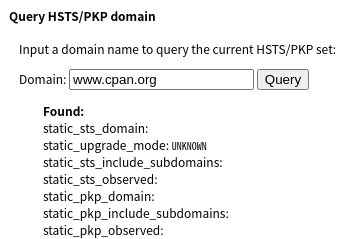

まず「Query HSTS/PKP domain」で、目的のドメインがHSTSを使うドメインとして登録されているか確認します。

www.cpan.orgを例に示します。

Domain:の箇所に「www.cpan.org」を入力し、Queryをクリックします。

登録されている場合、下記のように表示されます。

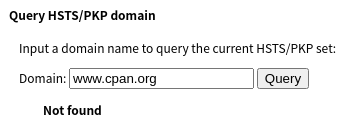

登録されていない場合、Not foundと表示されます。

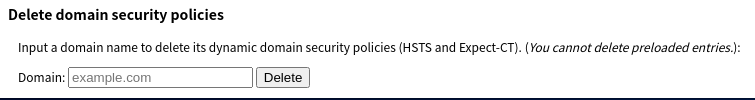

登録されているドメインを削除します。「Delete domain security policies」で、目的のドメインを入力し削除します。

再度、確認し削除されていることを確認します。

Webサーバで常時SSL化の設定がされていなければHTTPでアクセスできるはずです。

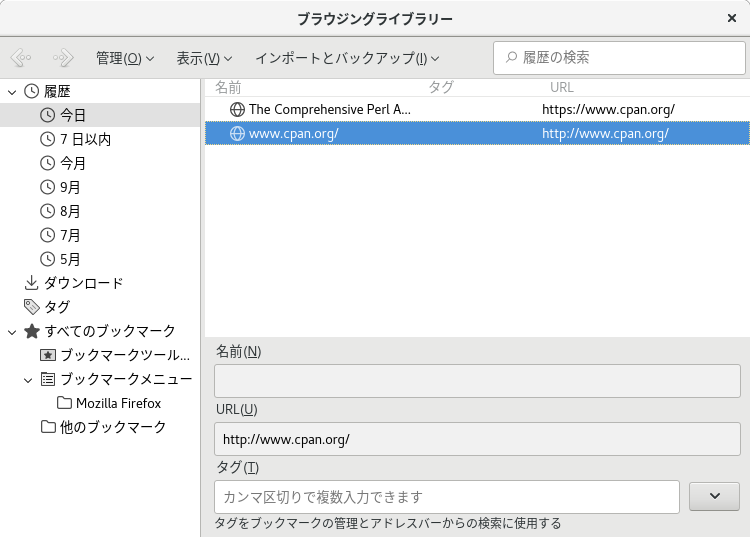

Firefoxで特定のドメインのHSTS設定を削除する方法

Ctrl + Shift + Hを押下します。

ブラウジングライブラリーで該当ドメインを削除します。

Webサーバで常時SSL化の設定がされていなければHTTPでアクセスできるはずです。

●mod_securityの有効化

こちらを参照してください。

●ApacheをTLS1.2、TLS1.3に対応させる方法(CentOS 8標準Apacheを使用)

参考URL:ApacheのSSLCipherSuiteで!RC4が効かない(解決済み)

CentOS 8標準のApache(2.4.37)でTLS1.2、TLS1.3に対応させるには下記のように設定します。

Qualys SSL Labs SSL Server TestでスキャンするとA評価に変わりました。

サポートしているTLSのバージョンの確認方法

参考URL:SSL/TLSの暗号化通信をTLS1.2 のみに制限する

opensslコマンドでサポートしているTLSを確認することができます。

サポートしていないTLS1.1を確認してみます。

●ApacheをOpenSSL 3.0に対応させる方法(Apache等ソースからインストール)

参考URL:Apache httpd 2.4.52(TLS1.3対応)+ HTTP/2 + Brotli インストールメモ

4回目のトライでようやくバージョン2.4.52でHTTP(80)、HTTPS(443)が動作するようになりました。

ことの顛末

動作確認のため(Apacheが起動しない)OpenSSL 1.1.1l、OpenSSL 3.0.2及httpd 2.4.50、httpd 2.4.52を別フォルダにインストールすることにしました。

2.4.52をmakeすると2.4.50(のフォルダが残っている場合)にMAKEFILEが作成されたため、2.4.50フォルダを一時的に別フォルダ名に変更しました。

その後、httpd 2.4.52をmake、make installしたところ、(デフォルトの設定ファイルの状態で)正常に起動するようになりました。

ただし、起動するのはHTTP(80)だけで、HTTPS(443)を有効にしようとるすと(古いバージョンのOpenSSLを読み込もうとして)エラーとなり起動しませんでした。

そこで、展開後のソースファイル(Apache 2.4.50、Apache 2.4.51、Apache 2.4.52、OpenSSL 1.1.1l、OpenSSL 3.0.2)及びインストール済みのディレクトリ(Apache 2.4.50、Apache 2.4.51、Apache 2.4.52、OpenSSL 1.1.1l、OpenSSL 3.0.2)を一度全て削除しました。

削除したインストール済みディレクトリ:/opt/openssl、/opt/openssl3、/opt/httpd、/opt/httpd2450、/opt/httpd2451、/opt/httpd2452

その後、OpenSSL 3.0.2、Apache 2.4.52を再インストールし、Apacheを起動したところ、正常に起動しました(HTTP(80)、HTTPS(443)も正常)。

インストール先

OpenSSL 3.0.2のインストール先:/opt/openssl3

Nghttp2 のインストール先:/opt/nghttp2

httpd 2.4.52のインストール先:/opt/httpd2452

OpenSSL 3.0.2のインストール

OpenSSL 3.0.2をインストールします。

Nghttp2のインストール

Nghttp2 1.47.0をインストールします。

HTTP/2のライブラリにパスを通します。

Apache 2.4.52のインストール

あらかじめ、APR及びAPR-utilをインストールしておきます。

Apache 2.4.52をインストールします。

systemdサービスファイルを作成します。

旧バージョンのApacheが起動していなことを確認してから、Apache 2.4.52を起動します。

●ApacheをTLS1.2、TLS1.3に対応させる方法(Apache等ソースからインストール)

参考URL:TLS1.3に対応したApache(httpd)のインストール・設定方法

参考URL:ApacheのTLS設定を2020年向けに更新する

参考URL:Apache httpd 2.4.49(TLS1.3対応)+ HTTP/2 + Brotli インストールメモ

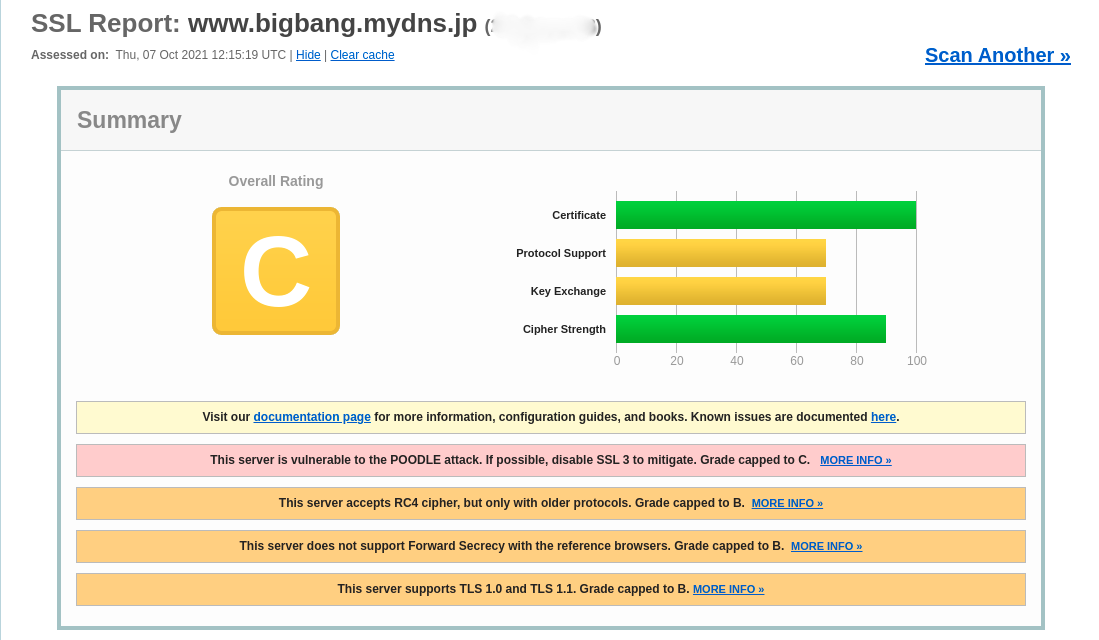

CentOS 7上のApache及びOpenSSLのバージョンは

結果は下記のとおりでした。

そこで、Apache及びOpenSSLをyumからではなく、ソースから最新版をインストールします(これまで使用してきたApacheは、自動起動無効及びサービス停止とし、インストールしたままとします)。

最新のApacheをインストールするには、下記ライブラリが必要になります。

OpenSSLのインストール

OpenSSLの最新版をダウンロードし、インストールします。

APRのインストール

APRの最新版をダウンロードし、インストールします。

APR(Apache Portable Runtime)は、Apacheを様々なプラットフォームで動作させるためのライブラリです。

APR-utilのインストール

expat-develはビルドに必要ですので、インストールしていない場合インストールします。

Apacheのインストール

Apacheの最新版をダウンロードし、インストールします。

Apacheの設定

SSL及びTLS関連の設定に限って説明します。

httpd.configの設定

httpd.confを編集します。

httpd-ssl.confの設定

必要最低限の設定です。

httpd-ssl.confファイル後半の、VirtualHost コンテキスト内を少し修正します。

TLS1.2及びTLS1.3に対応させる

下記を有効化すると、これまで接続できていたクライアントから接続できなくなることがあるため注意してください。

TLS1.3では、暗号スイートの種類と表記が変更になりました(公開鍵アルゴリズムは、サーバ証明書から自動的に判定してくれるようになったので表記しません)。

TLS1.2以下の暗号スイートとは別に設定します。

第一パラメータにTLSv1.3を指定することで、TLS1.3の暗号スイートを設定することができます。

現状利用できるのは、設定例に書いてある3つのみです。

基本的にはAESを優先的に利用することになるのではないでしょうが。鍵長が128ビットと256ビットから選べますが、上記設定では128ビットを優先しています。

SSLProtocolィレクティブで利用可能なプロトコルを設定できます。

デフォルト設定では、TLSv1.0~TLSv1.3が有効になります。

SSLSessionTickets ディレクティブでは、TLSセッションチケットのオンオフを設定できます。

Apacheの実装だとセッションチケットの秘密鍵が定期的に更新しないため、Perfect Forward Security(前方秘匿性)が保たれません(ちなみにこれはnginxでも同様)。

PFSを保つには、①定期的にApacheを再起動する、②定期的にセッションチケットの秘密鍵を更新する、③セッションチケットを使わない、のいずれかが必要です。

設定が完了したら、Apacheを起動します(yumでインストールしていたApacheは自動起動を無効化し、停止させます)。

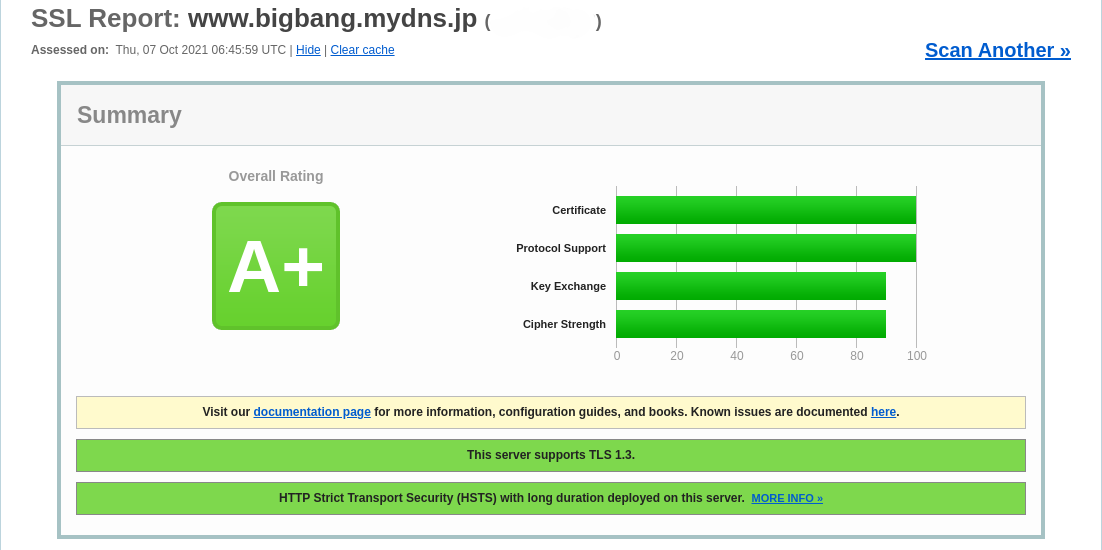

TLS1.3の暗号スイートの設定及びTLS1.2の暗号スイートの設定が完了しましたので、Qualys SSL Labs SSL Server Testでスキャンを実施します。

結果は下記のとおりでした。

Systemdへの登録

旧バージョン(2.4.6)の設定が残っていることもあり、新バージョン(2.4.50)用のユニットファイルを作成します。

ログローテションの変更

ローテンション後、Webでアクセスしてもログに記録されなくなりました。

Apacheの手動再起動後、ページにアクセスすると記録されるようになりました。

/etc/logrotate.dにあるhttpログのローテンションコマンドを変更します。

常時SSL化の設定

リダイレクト設定を引き継ぎます。

rewriteモジュールを読み込んでいることを確認します。

正常にリダイレクトされていれば下記のような結果になります。

HSTSの設定

参考URL:HSTS (HTTP Strict Transport Security) の導入

参考URL:HSTSとは?推奨される理由とプリロードリスト登録方法

TLS暗号設定ガイドラインを参照して、HTTP Strict Transport Security(HSTS)を設定します。

現在のWebサーバの設定では、HSTSの設定が可能である場合、有効にすることを推奨しています。

HSTSの詳細は、TLS暗号設定ガイドラインの「7.4.1 HTTP Strict Transport Security(HSTS)の設定有効化」を参照してください。

それでは、Apacheで実際に設定します。

各サーバの設定方法は、TLS暗号設定 サーバ設定編に記載れています。Apacheの場合、「5. HTTP Strict Transport Security 5.1. Apacheの場合 (HSTS)の設定方法例」に記載されています。

SSIの有効化

/opt/httpd/conf/httpd.confを編集します。

PHP 5.4の有効化(以前の環境からの移行)

参考URL:Apacheのhttpd.confにPHPを設定する方法

参考URL:PHPインストール時のMPMのエラーを手っ取り早く解消する

もともとCentOS 7上で動作していたPHPのバージョンは5.4でしたので、これを動作するように設定します。

/opt/httpd/conf/extra/httpd-php.confを作成します。

Apacehがマルチスレッド(worker)で動作しているのに対して、CentOS付属のPHPはマルチスレッド処理に対応していないため、PHPが「マルチスレッドには対応していません。」

とエラーを吐いています。

これに対応するため、/opt/httpd/conf/extra/httpd-mpm.confを修正します(Apacheがシングルスレッドとして動作しますので、マシンスペックによってはパフォーマンスを生かしきれません。)。

PHP 8.0の有効化のための事前作業

参考URL:AlmaLinux + Apache2.4 + MySQL8.0 + PHP8.0をソースインストール縛りで構築しWordPressを動かす

pcre及びexpatのインストール

pcre及びexpatのソース最新版をダウンロードし、インストールします。

libxml2のインストール

libxml2のソース最新版をインストールします。

SQLiteのインストール

SQLiteのソース最新版をインストールします。

参考URL:(Amazon Linux2(ec2),CentOS7)SQLite3の最新バージョンをインストールする

onigurumaのインストール

onigurumaのソース最新版をインストールします。

zlibのインストール

zlibのソース最新版をインストールします。

ようやくこれでPHP 8.0のソースインストールの準備が完了しました。

PHP 8.0の有効化

PHP 8.0の最新版をインストールします。

バージョンを確認します。

php.iniの初期設定

参考URL:PHPインストール時のMPMのエラーを手っ取り早く解消する

php.iniファイルを編集します。

上記の設定は、開発環境として利用する上での最小限の設定です。

Webdavの有効化

/opt/httpd/conf/httpd.confに記載されているWebdav関連のモジュールを有効化します。

Xymonの有効化

Xymonのconfファイルをコピーします。

apcupsdの有効化

Xymonのconfファイルをコピーします。

awstatsの有効化

Xymonのconfファイルをコピーします。

ModSecurity(WAF、ソース)のインストール

参考URL:Apache×Mod SecurityでカンタンWAF構築

参考URL:CentOS7 apacheにmod_securityの導入と設定

参考URL:CentOS 7 ModSecurity 2.9.2のソースファイルからのインストール

ModSecurityの最新版をダウンロードし、インストールします。

mod_security2.soのパーミッションを変更します。

http://<サーバ名>?union+selectにアクセスして、Forbiddenと表示されれば問題なく動作しています。

(WAF)設定ファイルの変更(modsecurity.conf)

上記(ModSecurity(WAF、ソース)のインストール)では、WAFに関する設定を/opt/httpd/conf/httpd.conf内に記載しましたが、/opt/httpd/conf/extra/modsecurity.confを利用するように変更します。

まず、httpd.conf内の<IfModule security2_module> 〜 </IfModule>までをコメントアウトまたは削除します。

新たに下記行を追記します。

(WAF)独自ルールの設定

ローカルネットワーク等をWAFの監視から除外します。

(WAF)Execution error - PCRE limits exceeded

参考URL:The word "Warning" causes "PCRE limit exceeded" #1689

下記を実行しました。

SecPcreMatchLimit及びSecPcreMatchLimitRecursionの値を変更します。

(WAF)Request Entity Too Large

参考URL:Apache(httpd)のリバースプロキシで大きなリクエストを制限する

WAFのログで記録されていました。

●SSLProxyの設定

参考URL:SSLProxyを使っているApacheを2.2から2.4にバージョンアップする際の注意点

イントラ用にリバースプロキシを設定したかったため、下記のように設定しました。

のようにエラーが記録されていました。

どうもプロキシサーバとserverBとのSSL処理が正常に動作していないようです。

調査したところ、当該エラーはプロキシサーバでホスト名が証明書の検証でCommonName(CN)やSubject Alternative Name(SANs)に一致しないというエラーのようです。

このため、SSLProxyCheckPeerCN offとSSLProxyCheckPeerName offの設定を追加することとしました。

これにより問題が解消され、リバースプロキシとして機能するようになりました。

●robots.txtについて

参考URL:robots.txtとは?クロール拒否する方法・書き方・必要性を解説

Googleアカウントを持っているのであれば、上記によりrobots.txtの内容をチェックできます。

●Webdavクライアント「CarotDAV」を使用する

参考URL:麗の小屋 - WebDAV Client CarotDAV -

CarotDAVは上記からダウンロード出来ます。

サーバ側の設定が問題が無ければCarotDAVを使用して簡単に接続できます。

SSL接続する場合でオレオレ証明書(自己証明書)の場合、接続時に「Server Certificate Error」と表示されますが、「Ignore」をクリックすることで接続することが出来ます。

また、Proxy経由での接続時、環境により下記の設定が必要かもしれません。

●Apacheで作るファイルサーバ(LDAP認証編)

LDAPのインストールと基本設定

LDAPにはOpenLDAPを使用します。必要なパッケージは以下のとおりです。openldap-serversのインストールを忘れる場合が多いので、忘れないように注意しましょう。

(記載中断中)

500 Internal Server Error

Apacheで、エラー500で「Internal Server Error」となる原因としては、以下が考えられます。

CGIの改行コードが違っている。(Linuxのみ)

Windowsの改行コードは「CR+LF」、これに対してLinuxの改行コードは「LF」のため、たったこれだけですが、CGIは動いてくれません。対策としては、エディタで改行コードを変更する方法ありますが、もっと簡単には、FTPクライアントで、CGIをアスキーモード又はテキストモードで転送すれば、OSに応じて自動変換してくれるので、この方法でもかまいません。

Internal Server Error

上記の設定を行ったにもかかわらず、「Internal Server Error」が表示されてしまう。

Apacheのエラーログには、下記のようなものが出力されています。

●SSIが有効にならない

・/var/www/htmlの場合

有効にするために下記のように変更します。

・/home/(ユーザ名)/public_htmlの場合

前提条件としては下記のとおりです。

ホームディレクトリを利用してホームページを公開しており、公開領域は/home/(ユーザ名)/public_html、CGI領域は/home/(ユーザ名))/cgi-binです。

public_html以下にあるhtmlファイル等は問題なく表示できる。

index.shtml内での表示部分は<!--#exec cgi="cgi-bin/uptime.cgi"-->となっており、HTTPSを利用して、https://〜/cgi-bin/uptime.cgiでアクセスすると問題なく表示される。

しかし、https://〜/index.shtmlとすると想定どおりに表示されない。

まず、SSIが利用できるようにssl.confの下記(緑色)部分を追記しました。ssl.con変更後はhttpデーモンのリロードまたは再起動が必要です。

●Windows 7でwebdavを利用できない

OSがWindows 7だとwebdavフォルダと接続できないようです。

インターネットにはそれに関する情報がいろいろありました。

Windows7でwebdavが使えない不具合やWindows7でwebdavを使ってみたのような情報があり、簡単にまとめると以下のとおりです。

32bit版はこちらから、64bit版はこちらからダウンロードできます。

(2104.3.5現在)

IEのバージョンが10位になった頃からか、上記のTeamFileが使用出来なくなってしまった。どうもIEのセキュリティに関係があるらしい。

ようやくその対応方法が分かったので、その対策として●サーバ証明書のインストール方法(Windows 7 IE10編)にその対応方法を記載しました。

●SSLv2、SSLv3の無効化

昨今、SSLv2の脆弱性が取り沙汰されています。このため、SSLv2を無効化したいと思います。

SSLv2を無効化するには。ssl.confを下記のとおり編集します。

上記の設定では、下記のようなエラーが表示されました。

最後にSSLのセキュリティランクを確認してはいかがでしょうか。

OpenSSLを利用されている方は下記サイトでセキュリティランクを確認してみると良いでしょう。

https://sslcheck.globalsign.com/ja/

●Unable to verify certificate 'Server-Cert'. Add "NSSEnforceValidCerts off" to nss.conf so the server can start until the problem can be resolvedでWebサーバ(httpd)が突然起動しなくなった

CentOS 6でWeb(apache)サーバが突然起動しなくなりました。起動しようとすると/var/log/messagesに下記のようなエラーが表示されます。

これを回避するには、nss.confにNSSEnforceValidCerts offを追加すればよいです。もちろんもし有効期限が切れているなら、サーバ証明書を更新したほうがよいです。

サーバ証明書の確認方法は、まず証明書の一覧を見て、次にサーバ証明書のニックネームを指定して(デフォルトはServer-Cert)、サーバ証明書の中身を見ます。

上記の方法では一時凌ぎ的な感じです。したがって、下記の方法で証明書の期限を本来の正常なものに更新されますので、こちらは実施したほうが良いかと思います。

●AH01906: RSA server certificate is a CA certificate (BasicConstraints: CA == TRUE !?)

●バーチャルホストの設定

CentOS 7でhttpdを再起動すると下記エラーが記録されていることに気が付きました。

なお、下記記載方法はapache2.4対応版です。

●A lock database was not specified with the DAVLockDB directive. One must be specified to use the locking functionality.

下記行を設定ファイルに追記します。

●CentOSのOpenSSL脆弱性について

参考URL:【CentOS】CentOS導入OpenSSLバージョン確認・脆弱性対応の確認方法

インターネット上にOpenSSLに関する脆弱性情報の掲載があってもCentOSのパッチが表示されない(ダウンロードできない)ことがあります。

上記URLによると、

【公式】Redhat CVE Database

●CentOS 7のApacheが突然起動しなくなった

参考URL:SSLライブラリエラー:-8181証明書の有効期限が切れています

参考URL:apache mod_nss nss証明書について

/var/log/httpd/error_logに下記のようなログが記録されていました。

ログからmod_sslではなく、mod_nssの証明書の有効期限に問題があるようです。

mod_nssの有効期限を確認します。

もし、mod_ssl(ssl.conf)が443番ポートを受け持っているのであれば、nssを無効にすることでApacheを起動できます。

ただし、ssl.confで設定している証明書もnssと同じく期限切れになっている可能性があります。

mod_nssで443番ポートを使用している場合の一時的な対処方法は下記のとおりです。

/etc/httpd/conf.d/nss.conf内の記述に「NSSEnforceValidCerts off」を追記、Apacheを再起動します。

永続的な対処方法は下記のとおりです。

●Update SSL Certfile <サーバ名>

参考URL:認証局がLet’s Encryptの証明書を更新しようとしたらエラーが出た

参考URL:Let’s Encryptのサーバー証明書期限を自動延長するには?

参考URL:SSL 証明書を取得する (Let's Encrypt)

月に一度、Let's Encript(snapd利用)の証明書を更新スクリプトを動作させるようにしていました。

動作してメールに「Update SSL Certfile <サーバ名>」が来ていましたが、内容が「Update SSL Certfile failed」となっていて、SSL証明書は更新されていませんでした。

(CentOS 7で動作しているLet's Encript(certbot-autoを利用))は正常に毎月一度更新されています。

手動で実行してみた結果です。

証明書を手動で更新するためのコマンド「certbot renew」を使用してみます。

「Certificate not yet due for renewal」というメッセージは、サーバー証明書の更新の必要がないという意味のようです。

renewalコマンドは、30日以内に期限切れになるサーバー証明書のみ更新するそうです。

まだ、期限まで余裕があるサーバー証明書の場合、このようなメッセージが表示される、とのことでした。

●directory index forbidden by Options directive

Apacheのエラーログに下記が記録されていることを見つけました。

このエラーは「https://www.bigbang.mydns.jp/test/」のように「/」で終わるようなアクセスをした場合、/etc/httpd/conf/httpd.confのDirectoryIndexディレクティブの記載がないか、漏れがあると記録されます。

これを修正にするには、/etc/httpd/conf/httpd.confのDirectoryIndexディレクティブを修正するか、Directoryディレクティブを使用して下記のように設定します。

再度、URLにアクセスし表示されれば完了です。

解決手順としては下記のような順序でしょうか。

●CGI(perl)を動かすとService Unavailableとなる

参考URL:perl のCGIで、Service Unavailable

ソースからインストールしたApache(2.4.50)でPerlで作成したCGIを動作させるとService Unavailableとなり、正常に結果が表示されません。

エラーログには下記にように記録されていました。

ApacheでCGIを実行するモジュールが読み込まれているか確認します。

この場合、モジュールの問題ではありません。

参照URLのとおり設定したところ、正常に動作するようになりました。

# vi /etc/httpd/conf/httpd.conf以下の箇所を、変更しました。

Listen 80 SxymoerverAdmin webmaster@mail.bigbang.example.jp ServerName www.bigbang.example.jp:80 Options Includes ExecCGI FollowSymLinks ← CGI・SSI許可、ファイル一覧表示禁止 AllowOverride All ← .htaccessの許可 DirectoryIndex index.html index.html.var index.htm #AddDefaultCharset UTF-8 ← コメントアウトする AddHandler cgi-script .cgi .pl ← CGIスクリプトに.plを追加 # httpd.confの最終行に下記4行を追記 ServerTokens prod ← エラーページ等でOS名を表示しないようにする ServerSignature off ← エラーページ等でApacheのバージョンを表示しないようにする HostnameLookups off KeepAlive on ← 接続の定期的チェックをオン設定が完了したら、apacheを再起動します。

# service httpd restart # chkconfig httpd on ← apache自動起動設定 # chkconfig --level httpd ← apache自動起動設定確認 httpd 0:off 1:off 2:on 3:on 4:on 5:on 6:off ← ランレベル2〜5のonを確認

●ネームベースのバーチャルホスト設定

ネームベースバーチャルホストは、同一IPアドレスに対しホスト名が異なるサービスを提供する方法です。下記では、ホスト名がwwwとwww_otherとして 設定しています。

# vi /etc/httpd/conf/httpd.conf NameVirtualHost *:80 <VirtualHost *:80> ServerName www.bigbang.example.jp </VirtualHost> <VirtualHost *:80> ServerName www_other.bigbang.mydns.jp DocumentRoot /home/www_other/public_html ScriptAlias /cgi-bin/ "/home/public/cgi-bin" DirectoryIndex index.htm Options Indexes MultiViews </VirtualHost>上記の場合、アクセスログ及びエラーログは<VirtualHost>ディレクティブの外に記載されている各ログに記録されます。バーチャルホスト用にアクセスログ、エラーログを記録したい場合は以下の用に記載します。

<VirtualHost *:80> ServerName www_other.bigbang.mydns.jp DocumentRoot /home/www_other/public_html ScriptAlias /cgi-bin/ "/home/www_other/cgi-bin" DirectoryIndex index.htm Options Indexes MultiViews TransferLog logs/www_other.bigbang.example.jp_log ← 追記 ErrorLog logs/www_other.bigbang.example.jp-error_log ← 追記 </VirtualHost>バーチャルホストの設定が完了したら、DNSの設定もしなければアクセスすることが出来ません。したがって、下記のような正引きゾーンの設定が必要になります。

www IN A 192.168.0.1 www_other IN CNAME www

●/etc/pki/tls/misc/CA をインストールする方法

参考URL:https://blog.apar.jp/linux/14087/

Rocky 9等では、認証局(CA)を容易に構築するためのスクリプト「/etc/pki/tls/misc/CA」がインストールされなくなりました。

そのため Rocky 9等でプライベート認証局を構築する場合は、opensslコマンドを利用する必要があります。

今回は、Rocky 9等に「/etc/pki/tls/misc/CA」をインストールする方法を記載しました。

最も簡単な方法は、CentOS 7の「/etc/pki/tls/misc/CA」を、Rocky 9等にコピーするだけです。

CentOS 7の環境が無い場合は、以下の手順で「/etc/pki/tls/misc/CA」をインストールすることができます。

適当な作業用ディレクトリを作成して、そこに移動します。

# mkdir work # cd work/CentOS 7のopensslのRPMパッケージをダウンロードします。

# wget http://ftp.riken.jp/Linux/centos/7/os/x86_64/Packages/openssl-1.0.2k-19.el7.x86_64.rpm/etc/pki/tls/misc/CA を取り出します。

# rpm2cpio openssl-1.0.2k-19.el7.x86_64.rpm | cpio -id ./etc/pki/tls/misc/CA/etc/pki/tls/misc/CA を従来の場所に移動します。

# mv -i etc/pki/tls/misc/CA /etc/pki/tls/misc//etc/pki/tls/misc/CAが動作することを確認します。

/etc/pki/tls/misc/CA -h (下記のように、表示されればOKです。) usage: ./CA -newcert|-newreq|-newreq-nodes|-newca|-sign|-verify

●CA認証局の構築

CA認証局等の有効期限を10年に変更します。

# sed -i "s/365/3650/g" /etc/pki/tls/openssl.cnf # sed -i "s/365/3650/g" /etc/pki/tls/misc/CA # sed -i "s/1095/3650/g" /etc/pki/tls/misc/CACA認証局を作成します。

# cd /etc/pki/tls/certs/ # /etc/pki/tls/misc/CA -newca CA certificate filename (or enter to create) Making CA certificate ... Generating a 2048 bit RSA private key .............................................................+++ ..........................................+++ writing new private key to '/etc/pki/CA/private/./cakey.pem' Enter PEM pass phrase: ← パスワードを入力 Verifying - Enter PEM pass phrase: ← パスワードを入力(再確認用) ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:JP State or Province Name (full name) []:Tokyo Locality Name (eg, city) [Default City]:(ENTER) Organization Name (eg, company) [Default Company Ltd]:BIGBANG Organizational Unit Name (eg, section) []:(ENTER) Common Name (eg, your name or your server's hostname) []:bigbang.mydns.jp Email Address []:webmaster@mail.bigbang.mydns.jp Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:(ENTER) An optional company name []:(ENTER) Using configuration from /etc/pki/tls/openssl.cnf Enter pass phrase for /etc/pki/CA/private/./cakey.pem: ← cakey.pem作成時のパスワードを入力 Check that the request matches the signature Signature ok Certificate Details: Serial Number: 9348937751764410289 (0x81be195a39281fb1) Validity Not Before: Mar 3 08:14:45 2016 GMT Not After : Mar 1 08:14:45 2026 GMT Subject: countryName = JP stateOrProvinceName = Tokyo organizationName = BIGBANG commonName = bigbang.mydns.jp emailAddress = webmaster@mail.bigbang.mydns.jp X509v3 extensions: X509v3 Subject Key Identifier: 79:00:…… X509v3 Authority Key Identifier: keyid:79:00:…… X509v3 Basic Constraints: CA:TRUE Certificate is to be certified until Mar 1 08:14:45 2026 GMT (3650 days) Write out database with 1 new entries Data Base Updated鍵等は下記フォルダに保存されます。

CA秘密鍵:/etc/pki/CA/private/cakey.pem

CA証明書:/etc/pki/CA/cacert.pem

CA認証局再作成時に下記のようなエラーが表示さされる場合があります。

failed to update database TXT_DB error number 2この場合は、下記を実行後再作成してください。

# rm /etc/pki/CA/private/cakey.pem # rm /etc/pki/CA/index.txtCA認証局を構築したサーバとは異なるサーバで、下記で作成するサーバ証明書を利用できるようにderファイルを作成します。

# openssl x509 -inform pem -in /etc/pki/CA/cacert.pem -outform der -out /var/www/html/cacert.der

●セキュア(SSL)なWebサーバの構築(オレオレ証明書)

SSLサーバではアクセス時に最初にSSLの認証シーケンスが走ります。しかし、その時点ではApacheはアクセスしてきたホスト名が分からないため、証明書の交換は先頭のバーチャルホストのデータを元に行われます。従って、ネームベースのバーチャルホストでは、SSLは一つのバーチャルホストしか扱えません。

mod_sslをインストールします。

# yum -y install mod_sslセキュアなWebサーバを構築するには、サーバ用秘密鍵、証明書を作成する必要があります。

サーバ用秘密鍵を作成します。

# cd /etc/pki/tls/certs/ # openssl genrsa -out server.key -aes256 2048 Generating RSA private key, 2048 bit long modulus ......................+++ ....+++ e is 65537 (0x10001) Enter pass phrase for server.key:パスワードを入力 Verifying - Enter pass phrase for server.key:パスワードを入力(再確認用)サーバ署名要求証明書を作成します。

# openssl req -new -key server.key -out server.csr Enter pass phrase for server.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:JP State or Province Name (full name) []:Tokyo Locality Name (eg, city) [Default City]:空ENTER Organization Name (eg, company) [Default Company Ltd]:BIGBANG Organizational Unit Name (eg, section) []:空ENTER Common Name (eg, your name or your server's hostname) []:www.bigbang.mydns.jp Email Address []:webmaster@mail.bigbang.mydns.jp Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []:空ENTER An optional company name []:空ENTERCAの役割を担うサーバでサーバ署名要求証明書へCAの署名を付加します。

# openssl ca -config /etc/pki/tls/openssl.cnf -in server.csr -keyfile /etc/pki/CA/private/cakey.pem \

-cert /etc/pki/CA/cacert.pem -out server.crt

Using configuration from /etc/pki/tls/openssl.cnf

Enter pass phrase for /etc/pki/CA/private/cakey.pem:

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number: 9348937751764410292 (0x81be195a39281fb4)

Validity

Not Before: Mar 3 10:30:24 2016 GMT

Not After : Mar 1 10:30:24 2026 GMT

Subject:

countryName = JP

stateOrProvinceName = Tokyo

organizationName = BIGBANG

commonName = www.bigbang.mydns.jp

emailAddress = webmaster@mail.bigbang.mydns.jp

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

81:06:……

X509v3 Authority Key Identifier:

keyid:DE:A6:……

Certificate is to be certified until Mar 1 10:30:24 2026 GMT (3650 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

この際、下記のようなエラーが表示される場合があります。

(…省略…) Sign the certificate? [y/n]:y failed to update database TXT_DB error number 2これは、CAに対する証明書要求を一度revoke(無効化)して下さい。再度、SSL証明書の作成を実行すれば、正常に完了します。

# ls -l /etc/pki/CA/newcerts 合計 32 -rw-r--r-- 1 root root 4510 3月 3 16:43 81BE195A39281FB0.pem -rw-r--r-- 1 root root 4504 3月 3 17:14 81BE195A39281FB1.pem -rw-r--r-- 1 root root 4504 3月 3 18:44 81BE195A39281FB2.pem -rw-r--r-- 1 root root 4504 3月 3 19:21 81BE195A39281FB3.pem # openssl ca -revoke /etc/pki/CA/newcerts/81BE195A39281FB0.pem Using configuration from /etc/pki/tls/openssl.cnf Enter pass phrase for /etc/pki/CA/private/cakey.pem: Adding Entry with serial number 81BE195A39281FB0 to DB \ for /C=JP/ST=Tokyo/O=BIGBANG/CN=www.bigbang.mydns.jp/ailAddress=postmaster@mail.bigbang.mydns.jp Revoking Certificate 81BE195A39281FB0. Data Base Updatedサーバ証明書の秘密鍵からパスワードを削除します。

# openssl rsa -in server.key -out server.key

Enter pass phrase for server.key: ← サーバ秘密鍵・証明書作成時のパスワードを入力

writing RSA key

パスワードを削除するのは、Webサーバ起動時にパスワードを要求されないようにするためです。

作成した各種鍵を確認します。

・秘密鍵の確認

# openssl rsa -in server.key -text・CSR(署名要求書)の確認

# openssl req -in server.csr -text・証明書の確認

# openssl x509 -in server.crt -text or # openssl s_client -connect localhost:443 | openssl x509 -text -noout or ※Let's Encryptの場合 # openssl x509 -in /etc/letsencrypt/live/(管理しているドメイン名)/cert.pem -text・サーバに設定されている証明書の有効期限の確認

# echo | openssl s_client -connect www.bigbang.mydns.jp:443 -showcerts | openssl x509 -dates -noout depth=0 C = JP, ST = Tokyo, L = Chiyoda-Ku, O = BIGBNAG, CN = www.bigbang.mydns.jp, emailAddress = webmaster@mail.bigbang.mydns.jp verify error:num=18:self signed certificate verify return:1 depth=0 C = JP, ST = Tokyo, L = Chiyoda-Ku, O = BIGBNAG, CN = www.bigbang.mydns.jp, emailAddress = webmaster@mail.bigbang.mydns.jp verify return:1 DONE notBefore=Aug 13 23:55:10 2015 GMT notAfter=Aug 12 23:55:10 2020 GMT次に、SSLの設定を行います。

# vi /etc/httpd/conf.d/ssl.conf SSLCertificateFile /etc/pki/tls/certs/server.crt ← サーバ証明書を指定 SSLCertificateKeyFile /etc/pki/tls/certs/server.key ← サーバ秘密鍵を指定 # General setup for the virtual host, inherited from global configuration #DocumentRoot "/var/www/html" ← #を削除(コメント解除) DocumentRoot "/var/www/html"設定が完了したら、apacheを再起動します。ポートは443番を使用しますので、ファイアーウォールの設定で通るようにしてください。下記のように確認します。

https://(Webサーバ名、または、IPアドレス)/アクセスできると、「セキュリティの警告」ウィンドウが表示され、"はい"をクリックし、Webページが表示されればOKです。

なお、アクセスして「セキュリティの警告」ウィンドウが表示されたら、「証明書の表示」ー「証明書のインストール」を行えば、以降、「セキュリティの警告」ウィンドウは表示されなくなります。

●Let's Encrypt証明書の設定(Snapd)

参考URL:CentOS8.2でSSL証明書(Let's Encrypt)をセットアップする手順

参考URL:SSL 証明書を取得する (Let's Encrypt)

参考URL:Let’s EncryptによるSSLサーバー証明書の取得、自動更新設定(2021年3月版)

「EPELを利用するための設定方法」を参照してEPELを利用できるようにします。

EPELからsnapdをインストールします。

# dnf --enablerepo=epel -y install snapd

# systemctl enable --now snapd.socket

# ln -s /var/lib/snapd/snap /snap

# snap install core

##### updateがあるかもしれないのでrefreshする。

# snap refresh core

Snapコマンドの動作確認を飛ばして、certbotをインストールするにはこちらをクリックしてください。

Snapコマンドの基本操作は下記のとおりです。

##### インストール済Snapパッケージ一覧

# snap list

No snaps are installed yet. Try 'snap install hello-world'.

##### Snapリポジトリからパッケージをワード検索

# snap find kubernetes

Name Version Publisher Notes Summary

microk8s v1.21.1 canonical✓ classic Lightweight Kubernetes for workstations and appliances

kata-containers 2.1.1 katacontainers✓ classic Lightweight virtual machines that seamlessly plug into the containers ecosystem

doctl v1.61.0 digitalocean✓ - The official DigitalOcean command line interface

kubectl 1.21.1 canonical✓ classic Command line client for controlling a Kubernetes cluster.

.....

.....

Name Version Publisher Notes Summary

microk8s v1.21.1 canonical✓ classic Lightweight Kubernetes for workstations and appliances

kata-containers 2.1.1 katacontainers✓ classic Lightweight virtual machines that seamlessly plug into the containers ecosystem

doctl v1.61.0 digitalocean✓ - The official DigitalOcean command line interface

kubectl 1.21.1 canonical✓ classic Command line client for controlling a Kubernetes cluster.

.....

.....

##### hello-worldパッケージをインストール # snap install hello-world hello-world 6.4 from Canonical✓ installed [root@nezumi ~]# snap list Name Version Rev Tracking Publisher Notes core 16-2.51.1 11316 latest/stable canonical✓ core core20 20210429 1026 latest/stable canonical✓ base hello-world 6.4 29 latest/stable canonical✓ - ##### パッケージ情報を表示 # snap info hello-world name: hello-world summary: The 'hello-world' of snaps publisher: Canonical✓ store-url: https://snapcraft.io/hello-world contact: snaps@canonical.com license: unset description: | This is a simple hello world example. commands: - hello-world.env - hello-world.evil - hello-world - hello-world.sh snap-id: buPKUD3TKqCOgLEjjHx5kSiCpIs5cMuQ tracking: latest/stable refresh-date: today at 13:32 JST channels: latest/stable: 6.4 2019-04-17 (29) 20kB - latest/candidate: 6.4 2019-04-17 (29) 20kB - latest/beta: 6.4 2019-04-17 (29) 20kB - latest/edge: 6.4 2019-04-17 (29) 20kB - installed: 6.4 (29) 20kB - ##### アプリケーション実行 # hello-world Hello World! ##### 実PATHは下記のとおり # which hello-world /var/lib/snapd/snap/bin/hello-world ##### 実体はリンク # ll /var/lib/snapd/snap/bin/hello-world lrwxrwxrwx. 1 root root 13 7月 12 13:32 /var/lib/snapd/snap/bin/hello-world -> /usr/bin/snap ##### アプリケーションの無効化 # snap disable hello-world hello-world disabled # snap list Name Version Rev Tracking Publisher Notes core 16-2.51.1 11316 latest/stable canonical✓ core core20 20210429 1026 latest/stable canonical✓ base hello-world 6.4 29 latest/stable canonical✓ disabled # hello-world -bash: /var/lib/snapd/snap/bin/hello-world: No such file or directory ##### アプリケーションの有効化 # snap enable hello-world hello-world enabled # hello-world Hello World! ##### アンインストールする場合は以下 ##### [snap remove] 実行にはシステムにtarコマンドが必要 ##### CentOS Minimal Install にはtarは含まれていない # snap remove hello-world hello-world removed # snap list Name Version Rev Tracking Publisher Notes core 16-2.51.1 11316 latest/stable canonical✓ core core20 20210429 1026 latest/stable canonical✓ base証明書を取得するためのツール Certbot クライアントをインストールします。

# snap install certbot --classic certbot 1.17.0 from Certbot Project (certbot-eff✓) installed # ln -s /snap/bin/certbot /usr/bin/certbot証明書を取得します。

下記作業は、Apache httpdやNginxなどのWebサーバが稼働していることが前提となります。

また、インターネット側から、作業を実施するサーバ(証明書を取得したいFQDNのサーバ)の80ポート宛てにアクセス可能であることも前提となります。

##### --webroot指定で稼働中Webサーバの公開ディレクトリ配下を認証用の一時領域に使用 ##### -w <ドキュメントルート> -d <証明書を取得したいFQDN> ##### FQDN(Fully Qualified Domain Name):ホスト名.ドメイン名を省略なしで表記 ##### ドキュメントルートはバーチャルホストで複数のホスト定義がある場合、該当するホスト定義のものを指定 ##### 証明書を取得したいFQDNが複数ある場合は、-d <証明書を取得したいFQDN>を複数指定 ##### 例 : bigbang.mydns.jp/www.bigbang.mydns.jp の二つについて取得する場合 ##### ⇒ <-d bigbang.mydns.jp -d www.bigbang.mydns.jp> # certbot certonly --webroot -w /var/www/html -d www.bigbang.mydns.jp Bootstrapping dependencies for RedHat-based OSes that will use Python3... (you can skip this with --no-bootstrap) dnf is /usr/bin/dnf dnf is hashed (/usr/bin/dnf) ..... ..... ##### 初回のみメールアドレスの登録と利用条件への同意が必要 ##### 受信可能なメールアドレスを指定 Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel): root@mail.bigbang.mydns.jp - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server at https://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - # 利用条件に同意する (A)gree/(C)ancel: A - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y Obtaining a new certificate Performing the following challenges: http-01 challenge for www.bigbang.mydns.jp Using the webroot path /var/www/html for all unmatched domains. Waiting for verification... Cleaning up challenges IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem Your cert will expire on 2020-03-17. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this dir now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this dir is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le ##### [Congratulations] と表示されれば成功 ##### メッセージ中に記載の通り [/etc/letsencrypt/live/(FQDN)/] 配下に証明書が取得されている ##### cert.pem ⇒ SSLサーバー証明書(公開鍵含む) ##### chain.pem ⇒ 中間証明書 ##### fullchain.pem ⇒ cert.pem と chain.pem が結合されたファイル ##### privkey.pem ⇒ 公開鍵に対する秘密鍵

取得済みの証明書をまとめて更新する場合、renewサブコマンドを使用します。

有効期限が30日未満の証明書が全て自動で更新されます。

有効期限の残り日数に関わらず更新したい場合、--force-renewを合わせて指定します。

ただし、Snapdからインストールしたcertbotクライアントであれば、更新の手動実行は必要ありません。更新は自動で実行されます。

(2021.7.12現在、自動で更新されたかどうかは未確認)

(2021.10.28現在、自動更新されたことを確認できました)

##### Snapd の Certbot パッケージはタイマーが付属 # systemctl status snap.certbot.renew.timer * snap.certbot.renew.timer - Timer renew for snap application certbot.renew Loaded: loaded (/etc/systemd/system/snap.certbot.renew.timer; enabled; vendo> Active: active (waiting) since Thu 2021-01-07 19:42:23 JST; 51min ago Trigger: Thu 2021-01-07 23:26:00 JST; 2h 52min left Jan 07 19:42:23 dlp.srv.world systemd[1]: Started Timer renew for snap applicat> ##### デフォルトでは以下のように毎日2回、renewを実行 # systemctl cat snap.certbot.renew.timer # /etc/systemd/system/snap.certbot.renew.timer [Unit] # Auto-generated, DO NOT EDIT Description=Timer renew for snap application certbot.renew Requires=var-lib-snapd-snap-certbot-1280.mount After=var-lib-snapd-snap-certbot-1280.mount X-Snappy=yes [Timer] Unit=snap.certbot.renew.service OnCalendar=*-*-* 11:42 OnCalendar=*-*-* 14:32 [Install] WantedBy=timers.target手動で更新する場合は、下記のとおりとなります。

# certbot renew --post-hook "systemctl restart httpd"

-

オプション

- –dry-run

実際には証明書を更新しないでコマンドを実行します。–pre-hook、–post-hookで指定したコマンドは実行されます。このオプションはcertonlyサブコマンドでも使用可能です。 - –force-renewal

有効期限までの日数に関わらず、強制的に証明書を更新します。ただし、一定期間内に更新できる回数には制限があります。 - –post-hook

証明書の更新後に実行するコマンドを指定します。更新が必要なときのみ(=デフォルトでは証明書の有効期限が30日未満となっている場合)実行されます。一般的には、更新された証明書を反映するために再起動するコマンドを指定します。 - –pre-hook

証明書の更新前に実行するコマンドを指定します。更新が必要なときのみ(=デフォルトでは証明書の有効期限が30日未満となっている場合)実行されます。

/etc/letsencrypt/renewal/<ドメイン名>.confで、ドキュメントルートや認証方式等を変更する場合は上記を変更します。

証明書取得のための動作確認は下記のようにします。

# /usr/bin/certbot renew --post-hook "systemctl restart httpd" --dry-run Saving debug log to /var/log/letsencrypt/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Simulating renewal of an existing certificate for www.bigbang.mydns.jp - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations, all simulated renewals succeeded: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem (success) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -2021.10.28にSSL証明書が自動更新されていることに気が付きました。

# ls -l /etc/letsencrypt/archive/www.bigbang.mydns.jp/*[56].pem -rw-r--r--. 1 root root 1854 8月 23 22:18 /etc/letsencrypt/archive/www.bigbang.mydns.jp/cert5.pem -rw-r--r-- 1 root root 1854 10月 23 09:25 /etc/letsencrypt/archive/www.bigbang.mydns.jp/cert6.pem -rw-r--r--. 1 root root 3749 8月 23 22:18 /etc/letsencrypt/archive/www.bigbang.mydns.jp/chain5.pem -rw-r--r-- 1 root root 3749 10月 23 09:25 /etc/letsencrypt/archive/www.bigbang.mydns.jp/chain6.pem -rw-r--r--. 1 root root 5603 8月 23 22:18 /etc/letsencrypt/archive/www.bigbang.mydns.jp/fullchain5.pem -rw-r--r-- 1 root root 5603 10月 23 09:25 /etc/letsencrypt/archive/www.bigbang.mydns.jp/fullchain6.pem -rw-------. 1 root root 1704 8月 23 22:18 /etc/letsencrypt/archive/www.bigbang.mydns.jp/privkey5.pem -rw------- 1 root root 1704 10月 23 09:25 /etc/letsencrypt/archive/www.bigbang.mydns.jp/privkey6.pemSSL証明書の内容は下記のとおりです。

# openssl s_client -connect localhost:443 | openssl x509 -text -noout

Can't use SSL_get_servername

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = www.bigbang.mydns.jp

verify return:1

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:**:

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = US, O = Let's Encrypt, CN = R3

Validity

Not Before: Oct 22 23:25:25 2021 GMT

Not After : Jan 20 23:25:24 2022 GMT

Subject: CN = www.bigbang.mydns.jp

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

(以下、省略)

Snapdからインストールしたcertbotクライアントの起動時刻変更

参考URL:【簡単】Let’s Encryptの自動更新をcronなしで実現しよう

参考URL:Certbot を自動的に更新するタイマーを設定する。

napdからインストールしたcertbotクライアントは1日2回自動起動するように設定されていますが、起動時刻があまりにも近い時刻でした。

# systemctl cat snap.certbot.renew.timer # /etc/systemd/system/snap.certbot.renew.timer [Unit] # Auto-generated, DO NOT EDIT Description=Timer renew for snap application certbot.renew Requires=var-lib-snapd-snap-certbot-1280.mount After=var-lib-snapd-snap-certbot-1280.mount X-Snappy=yes [Timer] Unit=snap.certbot.renew.service OnCalendar=*-*-* 11:42 OnCalendar=*-*-* 14:32 [Install] WantedBy=timers.targetこのため一方を変更します。

# vi /etc/systemd/system/snap.certbot.renew.timer OnCalendar=*-*-* 14:32 ↓ 下記に変更 OnCalendar=*-*-* 23:42 # systemctl daemon-reload変更されていることを確認します。

# systemctl cat snap.certbot.renew.timer # /etc/systemd/system/snap.certbot.renew.timer [Unit] # Auto-generated, DO NOT EDIT Description=Timer renew for snap application certbot.renew Requires=var-lib-snapd-snap-certbot-1280.mount After=var-lib-snapd-snap-certbot-1280.mount X-Snappy=yes [Timer] Unit=snap.certbot.renew.service OnCalendar=*-*-* 11:42 OnCalendar=*-*-* 23:42 [Install] WantedBy=timers.target # systemctl list-timers|grep -e NEXT -e certbot NEXT LEFT LAST PASSED UNIT ACTIVATES Mon 2021-07-12 23:42:00 JST 2h 15min left n/a n/a snap.certbot.renew.timer snap.certbot.renew.service希望通りの設定となりました。

Let's Encryptからの警告メール

Let's Encrypt証明書(Snapd)期限切れ19日前に下記のようなメールが来ていました。

Hello,

Your certificate (or certificates) for the names listed below will expire in 19 days (on 06 Sep 21 17:05 +0000). \

Please make sure to renew your certificate before then, or visitors to your web site will encounter errors.

We recommend renewing certificates automatically when they have a third of their total lifetime left. \

For Let's Encrypt's current 90-day certificates, that means renewing 30 days before expiration. \

See https://letsencrypt.org/docs/integration-guide/ for details.

www.bigbang.mydns.jp

For any questions or support, please visit: https://community.letsencrypt.org/ Unfortunately, we can't provide support by email.

For details about when we send these emails, please visit: \

https://letsencrypt.org/docs/expiration-emails/ \

In particular, note that this reminder email is still sent if you've obtained a slightly different certificate by adding or removing names. \

If you've replaced this certificate with a newer one that covers more or fewer names than the list above, you may be able to ignore this message.

If you are receiving this email in error, unsubscribe at:\

http://delivery.letsencrypt.org/track/unsub.php?\

u=30850198&id=40245d7d8ca248ecae010b02ccc46efd.tgj2EJVD9gR0MxTFrhozrpUmZnw%3D&r=https%3A%2F%2Fmandrillapp.com%2Funsub%\

3Fmd_email%3Ds%252A%252A%252A%252A%2540m%252A%252A%252A%252A.%252A%252A%252A

Please note that this would also unsubscribe you from other Let's Encrypt service notices, including expiration reminders for any other certificates.

Regards,

The Let's Encrypt Team

Your certificate (or certificates) for the names listed below will expire in 19 days (on 06 Sep 21 17:05 +0000). \

Please make sure to renew your certificate before then, or visitors to your web site will encounter errors.

We recommend renewing certificates automatically when they have a third of their total lifetime left. \

For Let's Encrypt's current 90-day certificates, that means renewing 30 days before expiration. \

See https://letsencrypt.org/docs/integration-guide/ for details.

www.bigbang.mydns.jp

For any questions or support, please visit: https://community.letsencrypt.org/ Unfortunately, we can't provide support by email.

For details about when we send these emails, please visit: \

https://letsencrypt.org/docs/expiration-emails/ \

In particular, note that this reminder email is still sent if you've obtained a slightly different certificate by adding or removing names. \

If you've replaced this certificate with a newer one that covers more or fewer names than the list above, you may be able to ignore this message.

If you are receiving this email in error, unsubscribe at:\

http://delivery.letsencrypt.org/track/unsub.php?\

u=30850198&id=40245d7d8ca248ecae010b02ccc46efd.tgj2EJVD9gR0MxTFrhozrpUmZnw%3D&r=https%3A%2F%2Fmandrillapp.com%2Funsub%\

3Fmd_email%3Ds%252A%252A%252A%252A%2540m%252A%252A%252A%252A.%252A%252A%252A

Please note that this would also unsubscribe you from other Let's Encrypt service notices, including expiration reminders for any other certificates.

Regards,

The Let's Encrypt Team

証明書の有効期限を確認します。

$ echo | openssl s_client -connect www.bigbang.mydns.jp:443 -showcerts | openssl x509 -dates -noout depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1 verify return:1 depth=1 C = US, O = Let's Encrypt, CN = R3 verify return:1 depth=0 CN = www.bigbang.mydns.jp verify return:1 notBefore=Jun 8 17:05:54 2021 GMT notAfter=Sep 6 17:05:54 2021 GMT上記証明書はCentOS Stream 8(Snapd)上で動作させています。このまま放置させ自動的に更新されるか確認したいと思います。

その後、手動で更新できるか確認しましたがエラーを表示し更新できませんでした。

# /etc/cron.monthly/update_sslcert.sh

===== Update SSL Certfile =====

2021年 8月 23日 月曜日 17:24:00 JST Update SSL Certfile start

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Renewing an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/hTJVFsxPT3ifvYdEvr9SxBwHFugZdxbjPv96iAdiJtM [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Failed to renew certificate www.bigbang.mydns.jp with error: Some challenges have failed.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

All renewals failed. The following certificates could not be renewed:

/etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem (failure)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 renew failure(s), 0 parse failure(s)

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

2021年 8月 23日 月曜日 17:25:40 JST Update SSL Certfile end

===== Update SSL Certfile =====

2021年 8月 23日 月曜日 17:24:00 JST Update SSL Certfile start

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Renewing an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/hTJVFsxPT3ifvYdEvr9SxBwHFugZdxbjPv96iAdiJtM [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Failed to renew certificate www.bigbang.mydns.jp with error: Some challenges have failed.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

All renewals failed. The following certificates could not be renewed:

/etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem (failure)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 renew failure(s), 0 parse failure(s)

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

2021年 8月 23日 月曜日 17:25:40 JST Update SSL Certfile end

# certbot renew --dry-run

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Simulating renewal of an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/ZY016QpILH05l5CQ2uwfqU9VdtbMB-Mu-2RbbLRuJSw [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Failed to renew certificate www.bigbang.mydns.jp with error: Some challenges have failed.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

All simulated renewals failed. The following certificates could not be renewed:

/etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem (failure)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 renew failure(s), 0 parse failure(s)

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Simulating renewal of an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/ZY016QpILH05l5CQ2uwfqU9VdtbMB-Mu-2RbbLRuJSw [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Failed to renew certificate www.bigbang.mydns.jp with error: Some challenges have failed.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

All simulated renewals failed. The following certificates could not be renewed:

/etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem (failure)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 renew failure(s), 0 parse failure(s)

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

SSL証明書が更新できない

参考URL:certbot(LetsEncrypt)でエラー/Invalid response from

結論から言うと原因は2つあったように思われます。

- 認証方法がwebrootでそのパスが/usr/share/nginx/certbot/www.bigbang.mydns.jpになっていた。

恐らく、SnapdのSSL導入時はNginxを使用し証明書を取得していたのだと思われます。

現在はApacheを使用。 - NginxからApacheに変更したことにより、Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/・・・となってしまったこと。

以下は実際に作業した内容です。

今回の作業でwebrootが/usr/share/nginx/・・・となっていますが、実際にはApacheで動作させており今後Nginxを立ち上げる予定であるため、ApacheのDocumentRootを変更しています。

手動で強制的にSSL証明書を更新します。

# certbot certonly --webroot -w /usr/share/nginx -d www.bigbang.mydns.jp

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Renewing an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/l1U-Oa_2G4NiNxtfNLZtDvrCWV8baYNq7WBiTrNeLdY [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Some challenges have failed.

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Renewing an existing certificate for www.bigbang.mydns.jp

Certbot failed to authenticate some domains (authenticator: webroot). The Certificate Authority reported these problems:

Domain: www.bigbang.mydns.jp

Type: unauthorized

Detail: Invalid response from https://www.bigbang.mydns.jp/.well-known/acme-challenge/l1U-Oa_2G4NiNxtfNLZtDvrCWV8baYNq7WBiTrNeLdY [***.***.***.***]: "<!DOCTYPE HTML PUBLIC \"-//IETF//DTD HTML 2.0//EN\">\n<html><head>\n<title>404 Not Found</title>\n</head><body>\n<h1>Not Found</h1>\n<p"

Hint: The Certificate Authority failed to download the temporary challenge files created by Certbot. \

Ensure that the listed domains serve their content from \

the provided --webroot-path/-w and that files created there can be downloaded from the internet.

Some challenges have failed.

Ask for help or search for solutions at https://community.letsencrypt.org. See the logfile /var/log/letsencrypt/letsencrypt.log or re-run Certbot with -v for more details.

有効期限が30日未満でしたが、SSL証明書の更新ができませんでした。

https://www.bigbang.mydns.jp/.well-known/acme-challenge/・・・へのアクセスが「404 Not Found」だったので、ディレクトリ作成後、httpd.confも変更しました。

# mkdir -p /usr/share/nginx/html/.well-known/acme-challenge # vi /etc/httpd/conf/httpd.conf ※末尾に追記 Alias /.well-known/acme-challenge /usr/share/nginx/html/.well-known/acme-challenge <Directory /usr/share/nginx/html/.well-known/acme-challenge> Order allow,deny Allow from all </Directory> # systemctl restart httpdこのあと再度SSL証明書を更新しましたが同じようなエラーが表示され更新できませんでした。

原因が不明なので、下記を実行し強制的にSSL証明書を更新しました。

# certbot certonly --webroot -w /usr/share/nginx/html -d www.bigbang.mydns.jp

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Renewing an existing certificate for www.bigbang.mydns.jp

Successfully received certificate.

Certificate is saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Key is saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

This certificate expires on 2021-11-21.

These files will be updated when the certificate renews.

Certbot has set up a scheduled task to automatically renew this certificate in the background.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

If you like Certbot, please consider supporting our work by:

* Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

* Donating to EFF: https://eff.org/donate-le

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Renewing an existing certificate for www.bigbang.mydns.jp

Successfully received certificate.

Certificate is saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Key is saved at: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

This certificate expires on 2021-11-21.

These files will be updated when the certificate renews.

Certbot has set up a scheduled task to automatically renew this certificate in the background.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

If you like Certbot, please consider supporting our work by:

* Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

* Donating to EFF: https://eff.org/donate-le

各証明書を保存しているフォルダ内を確認します。

# ls -l /etc/letsencrypt/archive/www.bigbang.mydns.jp/ 合計 100 -rw-r--r--. 1 root root 1858 6月 9 03:05 cert4.pem -rw-r--r--. 1 root root 1854 8月 23 22:18 cert5.pem -rw-r--r--. 1 root root 3749 6月 9 03:05 chain4.pem -rw-r--r--. 1 root root 3749 8月 23 22:18 chain5.pem -rw-r--r--. 1 root root 5607 6月 9 03:05 fullchain4.pem -rw-r--r--. 1 root root 5603 8月 23 22:18 fullchain5.pem -rw-------. 1 root root 1704 6月 9 03:05 privkey4.pem -rw-------. 1 root root 1704 8月 23 22:18 privkey5.pem更新されていることが分かります。

更新したSSL証明書を読み込ませるため、Apacheを再起動します。

# systemctl start httpd証明書のリンク状態を確認します。

# ls -l /etc/letsencrypt/live/www.bigbang.mydns.jp/ 合計 4 -rw-r--r--. 1 root root 692 5月 15 23:55 README lrwxrwxrwx. 1 root root 44 8月 23 22:18 cert.pem -> ../../archive/www.bigbang.mydns.jp/cert5.pem lrwxrwxrwx. 1 root root 45 8月 23 22:18 chain.pem -> ../../archive/www.bigbang.mydns.jp/chain5.pem lrwxrwxrwx. 1 root root 49 8月 23 22:18 fullchain.pem -> ../../archive/www.bigbang.mydns.jp/fullchain5.pem lrwxrwxrwx. 1 root root 47 8月 23 22:18 privkey.pem -> ../../archive/www.bigbang.mydns.jp/privkey5.pem新しい証明書にリンクが張り替えられています。

証明書の有効期限を確認します。

# certbot certificates

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 49f275ea341e46bc531e374c497cca3b2a3

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-11-21 12:18:32+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 49f275ea341e46bc531e374c497cca3b2a3

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-11-21 12:18:32+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

下記はうまく更新できない時の有効期限です。

# certbot certificates

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 4ce75f24474e877f5e57151f375c3d1035c

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-09-06 17:05:54+00:00 (VALID: 14 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Saving debug log to /var/log/letsencrypt/letsencrypt.log

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 4ce75f24474e877f5e57151f375c3d1035c

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-09-06 17:05:54+00:00 (VALID: 14 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

LetsEncryptの自ドメインの設定ファイル(/etc/letsencrypt/renewal/<ドメイン名>.conf)を確認します。

# ls -l /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf -rw-r--r--. 1 root root 703 8月 23 22:18 /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

# cat /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf

# renew_before_expiry = 30 days

version = 1.18.0

archive_dir = /etc/letsencrypt/archive/www.bigbang.mydns.jp

cert = /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem

privkey = /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

chain = /etc/letsencrypt/live/www.bigbang.mydns.jp/chain.pem

fullchain = /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

# Options used in the renewal process

[renewalparams]

account = ********************************

authenticator = webroot

webroot_path = /usr/share/nginx/html,

server = https://acme-v02.api.letsencrypt.org/directory

[[webroot_map]]

www.bigbang.mydns.jp = /usr/share/nginx/html

# renew_before_expiry = 30 days

version = 1.18.0

archive_dir = /etc/letsencrypt/archive/www.bigbang.mydns.jp

cert = /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem

privkey = /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

chain = /etc/letsencrypt/live/www.bigbang.mydns.jp/chain.pem

fullchain = /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

# Options used in the renewal process

[renewalparams]

account = ********************************

authenticator = webroot

webroot_path = /usr/share/nginx/html,

server = https://acme-v02.api.letsencrypt.org/directory

[[webroot_map]]

www.bigbang.mydns.jp = /usr/share/nginx/html

下記はSSL証明書を正常に更新できなかった時の設定ファイルの内容です。

# cat /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf_20210823

# renew_before_expiry = 30 days

version = 1.16.0

archive_dir = /etc/letsencrypt/archive/www.bigbang.mydns.jp

cert = /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem

privkey = /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

chain = /etc/letsencrypt/live/www.bigbang.mydns.jp/chain.pem

fullchain = /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

# Options used in the renewal process

[renewalparams]

account = ********************************

pref_challs = http-01,

authenticator = webroot

webroot_path = /usr/share/nginx/certbot/www.bigbang.mydns.jp,

server = https://acme-v02.api.letsencrypt.org/directory

post_hook = systemctl restart nginx

[[webroot_map]]

www.bigbang.mydns.jp = /usr/share/nginx/certbot/www.bigbang.mydns.jp

# renew_before_expiry = 30 days

version = 1.16.0

archive_dir = /etc/letsencrypt/archive/www.bigbang.mydns.jp

cert = /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem

privkey = /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

chain = /etc/letsencrypt/live/www.bigbang.mydns.jp/chain.pem

fullchain = /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

# Options used in the renewal process

[renewalparams]

account = ********************************

pref_challs = http-01,

authenticator = webroot

webroot_path = /usr/share/nginx/certbot/www.bigbang.mydns.jp,

server = https://acme-v02.api.letsencrypt.org/directory

post_hook = systemctl restart nginx

[[webroot_map]]

www.bigbang.mydns.jp = /usr/share/nginx/certbot/www.bigbang.mydns.jp

webroot_pathと[[webroot_map]]に違いがありました。

新たに作成された設定ファイルにはpost_hookがありませんでしたので、追記しました。

更新した時のログを確認します。

# cat /var/log/letsencrypt/letsencrypt.log

2021-08-23 23:06:20,883:DEBUG:urllib3.connectionpool:http://localhost:None "GET /v2/connections?snap=certbot&interface=content HTTP/1.1" 200 97

2021-08-23 23:06:21,255:DEBUG:certbot._internal.main:certbot version: 1.18.0

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Location of certbot entry point: /snap/certbot/1343/bin/certbot

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Arguments: ['--preconfigured-renewal']

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Discovered plugins: \ PluginsRegistry(PluginEntryPoint#apache,PluginEntryPoint#manual,PluginEntryPoint\ #nginx,PluginEntryPoint#null,PluginEntryPoint#standalone,PluginEntryPoint#webroot)

2021-08-23 23:06:21,269:DEBUG:certbot._internal.log:Root logging level set at 30

2021-08-23 23:06:21,339:DEBUG:urllib3.connectionpool:Starting new HTTP connection (1): r3.o.lencr.org:80

2021-08-23 23:06:21,626:DEBUG:urllib3.connectionpool:http://r3.o.lencr.org:80 "POST / HTTP/1.1" 200 503

2021-08-23 23:06:21,627:DEBUG:certbot.ocsp:OCSP response for certificate /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem is signed by the certificate's issuer.

2021-08-23 23:06:21,632:DEBUG:certbot.ocsp:OCSP certificate status for /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem is: OCSPCertStatus.GOOD

2021-08-23 23:06:21,637:DEBUG:certbot._internal.display.obj:Notifying user: Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 49f275ea341e46bc531e374c497cca3b2a3

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-11-21 12:18:32+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

2021-08-23 23:06:20,883:DEBUG:urllib3.connectionpool:http://localhost:None "GET /v2/connections?snap=certbot&interface=content HTTP/1.1" 200 97

2021-08-23 23:06:21,255:DEBUG:certbot._internal.main:certbot version: 1.18.0

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Location of certbot entry point: /snap/certbot/1343/bin/certbot

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Arguments: ['--preconfigured-renewal']

2021-08-23 23:06:21,256:DEBUG:certbot._internal.main:Discovered plugins: \ PluginsRegistry(PluginEntryPoint#apache,PluginEntryPoint#manual,PluginEntryPoint\ #nginx,PluginEntryPoint#null,PluginEntryPoint#standalone,PluginEntryPoint#webroot)

2021-08-23 23:06:21,269:DEBUG:certbot._internal.log:Root logging level set at 30

2021-08-23 23:06:21,339:DEBUG:urllib3.connectionpool:Starting new HTTP connection (1): r3.o.lencr.org:80

2021-08-23 23:06:21,626:DEBUG:urllib3.connectionpool:http://r3.o.lencr.org:80 "POST / HTTP/1.1" 200 503

2021-08-23 23:06:21,627:DEBUG:certbot.ocsp:OCSP response for certificate /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem is signed by the certificate's issuer.

2021-08-23 23:06:21,632:DEBUG:certbot.ocsp:OCSP certificate status for /etc/letsencrypt/live/www.bigbang.mydns.jp/cert.pem is: OCSPCertStatus.GOOD

2021-08-23 23:06:21,637:DEBUG:certbot._internal.display.obj:Notifying user: Found the following certs:

Certificate Name: www.bigbang.mydns.jp

Serial Number: 49f275ea341e46bc531e374c497cca3b2a3

Key Type: RSA

Domains: www.bigbang.mydns.jp

Expiry Date: 2021-11-21 12:18:32+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/fullchain.pem

Private Key Path: /etc/letsencrypt/live/www.bigbang.mydns.jp/privkey.pem

下記は更新がうまく行かない時のログです。

# cat /var/log/letsencrypt/letsencrypt.log.30

2021-08-22 07:32:04,860:DEBUG:urllib3.connectionpool:http://localhost:None "GET /v2/connections?snap=certbot&interface=content HTTP/1.1" 200 97

2021-08-22 07:32:05,463:DEBUG:certbot._internal.main:certbot version: 1.18.0

2021-08-22 07:32:05,464:DEBUG:certbot._internal.main:Location of certbot entry point: /snap/certbot/1343/bin/certbot

2021-08-22 07:32:05,464:DEBUG:certbot._internal.main:Arguments: ['-q', '--preconfigured-renewal']

2021-08-22 07:32:05,464:DEBUG:certbot._internal.main:Discovered plugins: \ PluginsRegistry(PluginEntryPoint#apache,PluginEntryPoint#manual,PluginEntryPoint\ #nginx,PluginEntryPoint#null,PluginEntryPoint#standalone,PluginEntryPoint#webroot)

2021-08-22 07:32:05,637:DEBUG:certbot._internal.log:Root logging level set at 40

2021-08-22 07:32:05,638:DEBUG:certbot._internal.display.obj:Notifying user: Processing /etc/letsencrypt/renewal/www.bigbang.mydns.jp.conf